一、前言

行動通訊科技日新月異,服務內容也隨之推陳出新,從最早期講電話、發簡訊、少量資料傳輸;接著演變為數據上網和多媒體服務,為智慧型行動通訊網路奠定基礎;近幾年隨著智慧型行動通訊裝置( 智慧型手機、平板電腦與其他行動裝置) 之普及,使得行動通訊服務更佳多元化、雲端化,人們對於行動通訊服務之依賴性與黏著度與日俱增;現今隨著第五代移動通信世代( 5G) 進入商用階段,未來可預見具有高頻寬、高密度及低延遲特性的服務( 如高品質視聽影音、自駕車、智慧運輸、遠距醫療、智慧城市及智慧家庭等) ,將出現在生活周遭,隨時隨地提供生活所需的應用服務。

未來將會是行動科技智慧生活的時代,隨時隨地能享受行動通訊科技所帶來的便利生活,同時也代表著隱私危害,資料洩漏,金融詐騙,身分盜用等資安風險也如影隨形;但是請放下您的憂慮與擔心,全球各國政府監理機關、國際組織及資通訊設備製造商,早已制定好資通訊相關安全標準規範、監理制度與法規,以確保5G網路資通訊安全。我國也早在民國90年便通過第一期資通安全機制計畫,並成立行政院「國家資通安全會報」,之後於107年5月通過「資安管理法」立法,同年9月14日由蔡英文總統核定我國首部資安戰略報告;隨後我國通訊監理機關國家通訊傳播委員會( 以下簡稱通傳會) 於108年6月制定電信管理法,同年9月修正「行動寬頻業務管理規則」,109年2月國內五大電信業者取得5G頻譜後,也依據行動寬頻業務管理規則第40條第5項之規定,提出「第五代行動通信系統資通安全維護計畫」( 以下簡稱5G資通安全維護計畫) ,而後經近4個月的詳細審查,於同年6月下旬核准通過國內五大電信業者資通安全維護計畫,以確保5G網路的安全性。

本文前述內容,說明5G網路科技帶來便利生活的同時,也伴隨著相關資安風險,在通傳會完成相關法規修訂與監理審核後,相信已為5G網路建立堅實的安全基礎。以下將從技術層面說明5G行動通訊網路如何進行金鑰安全機制。5G行動通訊技術是以4G LTE( Long Term Evolution) 技術為基礎,進行演進與革新,因此,第二段將介紹4G認證安全機制;接著第三段介紹5G認證安全機制;而第四段會比較4G及5G認證安全機制之差異;冀望本文能提供讀者對認證安全機制能有更清楚的認識。

二、4G認證安全機制

行動通訊網路安全是以身分認證( Authentication) 與金鑰管理( Key management) 為基礎,在用戶端和網路之間進行雙向身分認證( MutualAuthentication) ,並產生加密金鑰以保護控制面( Control Plane) 和用戶面( User Plane) 資料。4G認證安全機制採用EPS-AKA( Evolved Packet System –Authentication and Key Agreement) 方式完成4G認證。

行動通訊網路包含3個主要單元完成身分認證程序,包括用戶設備( User Equipment, UE) 、服務網路( Serving Network, SN) 和本地網路( Home Network, HN) 。

( 一) UE:用戶設備內含1塊通用積體電路卡( Universal Integrated Circuit Card, UICC) ,UICC內至少包含1塊用戶身分識別模塊( UMTS Subscriber Identity Module, USIM ) 應用程序,此應用程序儲存用戶與本地網路共享的加密金鑰K,也稱為根金鑰( Root Key ) 。( 二) SN:服務網路主要由4G基地台( Evolved NodeB, eNB) 和移動管理實體( Mobility ManagementEnentity, MME ) 組成,提供無線電網路接入與訊令控制等服務。( 三) HN:本地網路主要是由本地用戶伺服器( HomeSubscribe Server, HSS) 組成,HSS儲存用戶資料及憑證,提供用戶身分認證和訪問授權( Authorization) 等服務。HSS內包含認證中心( Authentication Center, AuC) ,提供金鑰K儲存等功能。

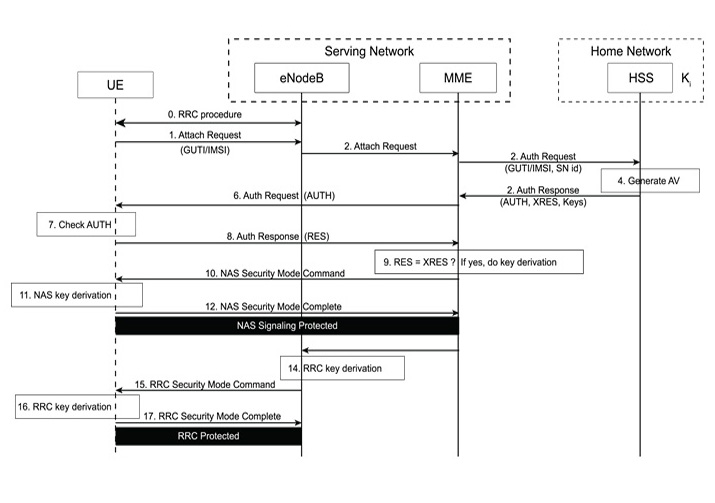

依據TS 33.401第六章內容,EPS-AKA程序如圖1所示,程序包含下列內容。

圖1 LTE認證程序

資料來源:A Comparative Introduction of 4G and 5G Authentication

( 一) UE將「附著請求」( Attach Request) 消息,以無線電資源控制( Radio Resource Control,RRC) 程序傳送至MME後,觸發EPS-AKA。( 二) MME向HSS發送「認證請求( AuthenticationRequest) 」消息,消息中包含UE標識( IMSI:International Mobile Subscriber Identity) 和服務網路標識符( SN id) 。( 三) HSS使用與UE共享的金鑰K,推算出一個或多個認證向量( Authentication Vector, AVs) ,將認證向量填入「認證響應( Authentication Response) 」消息中,並將消息傳送回MME。AV包括身分認證令牌( AUTH) 和預期的身分認證響應令牌( XAUTH) 以及其他數據。( 四) MME收到「認證響應( Authentication Response) 」消息後,儲存AVs,從中選出一個AV( i) ,取出RAND( i) 、AUTN( i) 、KASME ( i) 等參數,同時分配一個金鑰標識( Key SetIdentifier, KSI) ,KSIASME ( i) 。( 五) MME向UE發送「認證請求( AuthenticationRequest) 」消息,消息中包含RAND( i) 、AUTN( i) 、KASME ( i) 等參數。( 六) UE收到認證請求( Authentication Request) 消息後, 取出相關參數並計算AUTN( i) 的XMAC,比較XMAC和MAC是否相同,同時檢查序列號SQN( Sequence Number) 是否正確,以此來認證所接入的網路。如果認證通過,則計算RES( i) 與KASME ( i) 。( 七) UE向MME發送「認證響應( Authentication Response) 」消息,消息中包含RES( i) 參數。( 八) MME收到從UE送來的「認證響應( Authentication Response) 」消息後,取出消息中的RES( i) 參數,與AV( i) 中的XRES( i) 比對,如果相同,則通過認證。( 九) 完成雙向身分認證後,MME與UE將KASME ( i) 作為基礎金鑰。MME以KASME ( i) 計算出KNASint ( i) 和KNASenc ( i) 分別為完整性金鑰和加密金鑰。( 十) MME向UE發送「安全模式控制( Security Mode Command) 」消息,消息中包含採用完整性保護演算法( EPS integrity Algorithm, EIA) 和輸入參數所計算出的NAS-MAC參數。此時消息已具備完整性保護,而沒有加密。

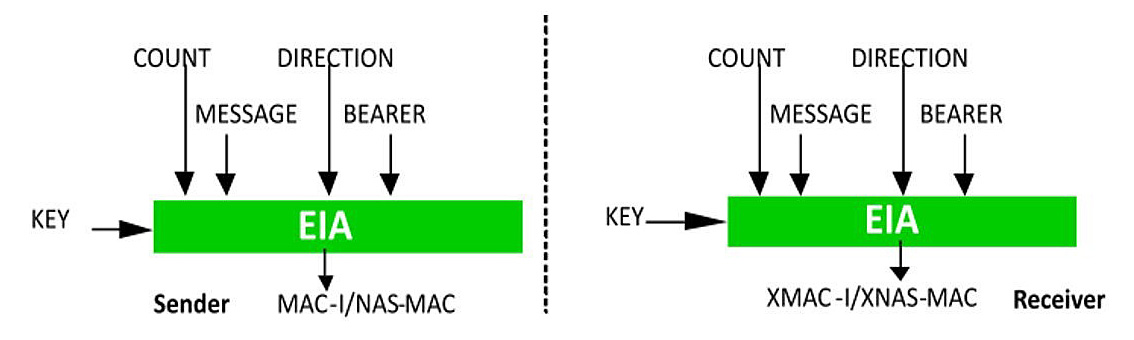

圖2 完整性保護演算法

資料來源:3GPP TS 33.401 3GPP System Architecture Evolution (SAE); Security architecture, V15.9.0

( 十一) UE收到來自MME發出的「安全模式控制( Security Mode Command) 」消息,從消息中取出KSIASME ( i) ,並用來表示當前的KASME ( i) 。( 十二) UE從消息中取出MME選擇的NAS安全演算法參數,並計算出KNASint ( i) 完整性金鑰和KNASenc ( i) 加密金鑰。

圖2 完整性保護演算法

資料來源:3GPP TS 33.401 3GPP System Architecture Evolution (SAE); Security architecture, V15.9.0

( 十三) UE使用NAS-MAC來檢查「安全模式控制( Security Mode Command) 」消息的完整性,如圖2完整性保護演算法,推算出XNAS-MAC,比對是否與NAS-MAC相同,如果相同,表示消息是沒有在途中被篡改的。( 十四) UE確認「安全模式控制( Security Mode Command) 」消息的完整性後,使用KNASenc ( i) 加密金鑰和相關參數,經過加密保護演算法( EPS Encryption Algorithm, EEA) ,產生加密金鑰流塊( Key Stream Block) 。

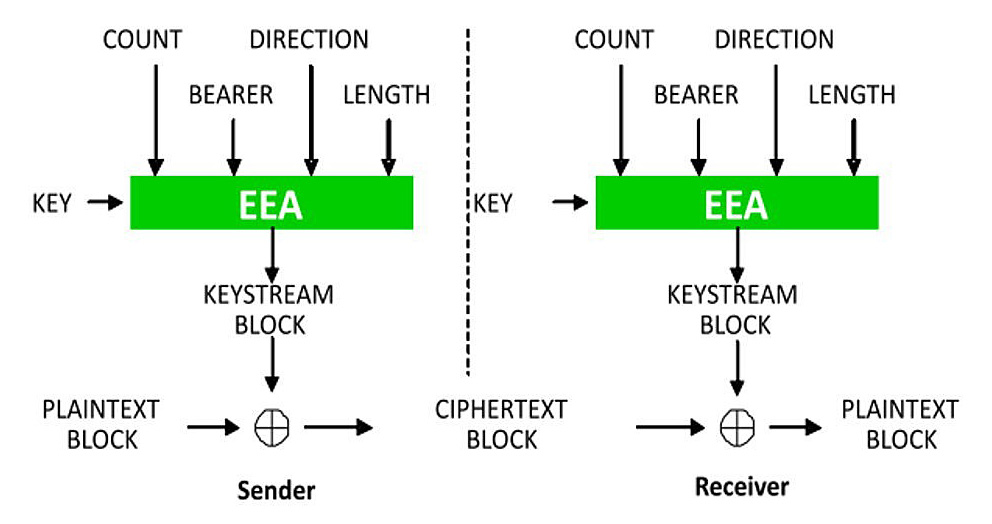

圖3 加密保護演算法

資料來源:3GPP TS 33.401 3GPP System Architecture Evolution (SAE); Security architecture, V15.9.0

( 十五) 加密金鑰流塊與明文資料塊( Plaintext Block) ,經過邏輯算符互斥或閘( exclusive or, XOR) 運算後,產生加密資料塊( Cipher Text Block) 。

( 十六) 加密資料塊再經過完整性保護演算法( EPS integrity Algorithm, EIA) 後,算出NAS-MAC和KNASint ( i) 。( 十七) UE向MME發送「安全模式完成( Security Mode Complete) 」消息,消息中包含NAS-MAC,消息傳輸是經過加密和完整性保護的。( 十八) MME收到從UE發出之「安全模式完成( Security Mode Complete) 」消息後,取出NAS-MAC值,並與MME推算出之XNAS-MAC進行比對,如果比對結果相同,表示Security Mode Complete消息在傳輸過程中沒有被篡改。

圖3 加密保護演算法

資料來源:3GPP TS 33.401 3GPP System Architecture Evolution (SAE); Security architecture, V15.9.0

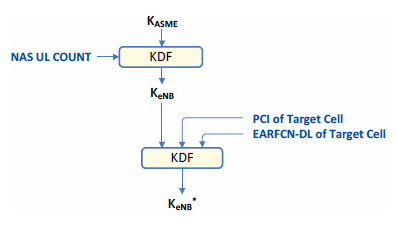

圖4 KeNB & KeNB *金鑰產生

資料來源:EMM Procedure 6. Handover without TAU - Part 2. X2 Handover

( 十九) MME使用加密保護演算法( EPS Encryption Algorithm, EEA) ,產生加密金鑰流塊( Key Stream Block) ,過程如圖3所示。加密金鑰流塊與加密資料塊經過邏輯算符互斥或閘( exclusive or, XOR) 運算後,即可完成解密,取得明文資料塊( Plaintext Block) 。( 二十) 完成NAS安全建立程序後,接著透過RRC訊令進行接取層( Access Stratum, AS) 安全建立程序。( 二十一) MME使用KASME ( i) 金鑰及上行NAS計數,經過生成函數( Key Derivation Function, KDF) ,產生KeNB ( i) 金鑰。如圖4所示。

圖4 KeNB & KeNB *金鑰產生

資料來源:EMM Procedure 6. Handover without TAU - Part 2. X2 Handover

( 二十二) MME向eNB發送「附著接受」( Attach Accept) 消息,作為「附著請求」( Attach Request) 消息之回應,「附著請求」消息是介於eNB和MME之間的S1信令,經由「起始上下文設定請求」( Initial Context Setup Request) 消息傳輸給eNB。「附著接受」消息中包含了UE網路能力( UE Network Capability) 與256位元( bit) KeNB 金鑰兩個參數。

( 二十三) eNB收到MME發送的消息後,取出UE網路能力( UE Network Capability) 與256位元( bit) KeNB 金鑰兩個參數。從UE網路能力參數中選擇加密與完整性保護驗算法,並與KeNB 金鑰共同輸入KDF函數運算後,產生KRRCint ( i) 、KRRCenc ( i) 與KUPenc ( i) 金鑰,分別為完整性金鑰、加密金鑰與用戶面加密金鑰。( 二十四) eNB向UE發送「AS安全模式控制( AS Security Mode Command) 」消息,消息中包含了加密演算法、完整性演算法與使用KRRCint ( i) 與相關參數,經過完整性演算法所推算出之MAC-I參數,如圖2所示。「AS安全模式控制( AS Security Mode Command) 」消息是具有完整性保護機制,但是沒有加密保護機制。( 二十五) UE收到從eNB發送的消息後,識別出完整性演算法與加密演算法。( 二十六) UE使用KASME ( i) 金鑰及上行NAS計數,經過生成函數( Key Derivation Function, KDF) ,產生KeNB ( i) 金鑰。如圖4所示。( 二十七) UE從「安全模式控制( Security Mode Command) 」消息參數中,選擇加密與完整性保護驗算法,並與KeNB ( i) 金鑰共同輸入KDF函數運算後,產生KRRCint ( i) 、KRRCenc ( i) 與KUPenc ( i) 金鑰,分別為完整性金鑰、加密金鑰與用戶面加密金鑰。( 二十八) UE使用KRRCint ( i) 金鑰與相關參數,經過完整性保護演算法( 如圖2所示) ,推算出MAC-I。( 二十九) UE向eNB發送「AS安全模式完成( AS Security Mode Complete) 」消息,消息中包含MAC-I,消息傳輸是經過加密和完整性保護的。( 三十) eNB收到從UE發出之「AS安全模式完成( AS Security Mode Complete) 」消息後,取出MAC-I值,並與eNB推算出之XMAC-I進行比對,如果比對結果相同,表示Security Mode Complete消息在傳輸過程中沒有被篡改。( 三十一) eNB使用加密保護演算法( EPS Encryption Algorithm, EEA) ,產生加密金鑰流塊( Key Stream Block) ,過程如圖3所示。加密金鑰流塊與加密資料塊經過邏輯算符互斥或閘( exclusive or, XOR) 運算後,即可完成解密,取得明文資料塊( Plaintext Block) 。( 三十二) 當完成前述過程後,即表示AS安全模式建立完成,之後所有在UE和eNB之間傳輸的RRC消息,都是經過加密與完整性保護的,所有的數據封包資料也是經過加密保護。

三、5G認證安全機制

5G行動通訊認證安全機制,延續4G認證安全機制,並加以演進,主要包含EAP-AKA( Extensible Authentication Protocol–Authentication and Key Agreement) 、5G-AKA與EAP-TLS( Extensible Authentication Protocol–Transport Layer Security) 3種身分認證機制,EAP-TLS在5G定義為在有限使用情況下( 例如專用網路和IOT環境) ,下述內容主要是以5G常見的EAP-AKA與5G-AKA進行介紹。

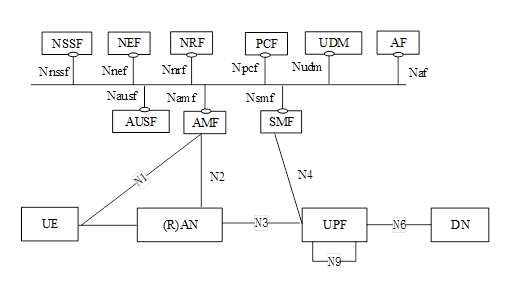

5G核心網路提出了服務化架構( Service Based Architecture, SBA) ,如圖5所示,定義了與4G核心網路截然不同的實體與服務請求,以下列出了與5G認證安全機制相關的實體。

圖5 非漫遊情境下5G系統架構圖

資料來源:3GPP TS 23.501 V15.10.0 (2020-07) System Architecture for the 5G System (5GS)

( 一) 安全錨功能( Security Anchor Function, SEAF) :位於服務網路中,是UE及其本地網路之間身分認證過程中的「中間人」,它可以拒絕來自UE的身分認證,但是它依賴UE的本地網路以接受身分認證。( 二) 認證服務器功能( Authentication Server Function, AUSF) :它決定是否進行UE認證,但是當使用5G-AKA或EAP-AKA'時,它依賴於後端服務計算認證數據和金鑰材料。( 三) 統一數據管理( Unified Data Management, UDM) :是一個承載與數據管理相關的功能的實體,例如身分認證憑證儲存庫和處理功能( Authentication Credential Repository and Processing Function, ARPF) ,該功能基於訂戶身分和配置的策略選擇身分認證方法,並視需要與否,進行計算身分認證數據和金鑰資料。( 四) 訂閱標識符去隱藏功能( Subscription Identifier De-concealing Function, SIDF) :對訂閱隱藏標識符( Subscription Concealed Identifier, SUCI) 進行解密以獲得其長期身分,即訂閱永久標識符( Subscription Permanent Identifier, SUPI) ,例如IMSI( International Mobile Subscriber Identity) 。在5G中,訂戶長期身分始終以加密形式通過無線接口傳輸。更具體地說,基於公鑰( Public Key) 的加密用於保護SUPI。因此,僅SIDF有權訪問與分配給UE的公共金鑰相關聯的私有金鑰以加密其SUPI。( 五) 5G-AKA:AUSF經由Nausf_UEAuthentication提供身分認證服務,而UDM則透過Nudm_UEAuthentication提供身分認證服務。簡單說明5G認證程序如圖6所示。

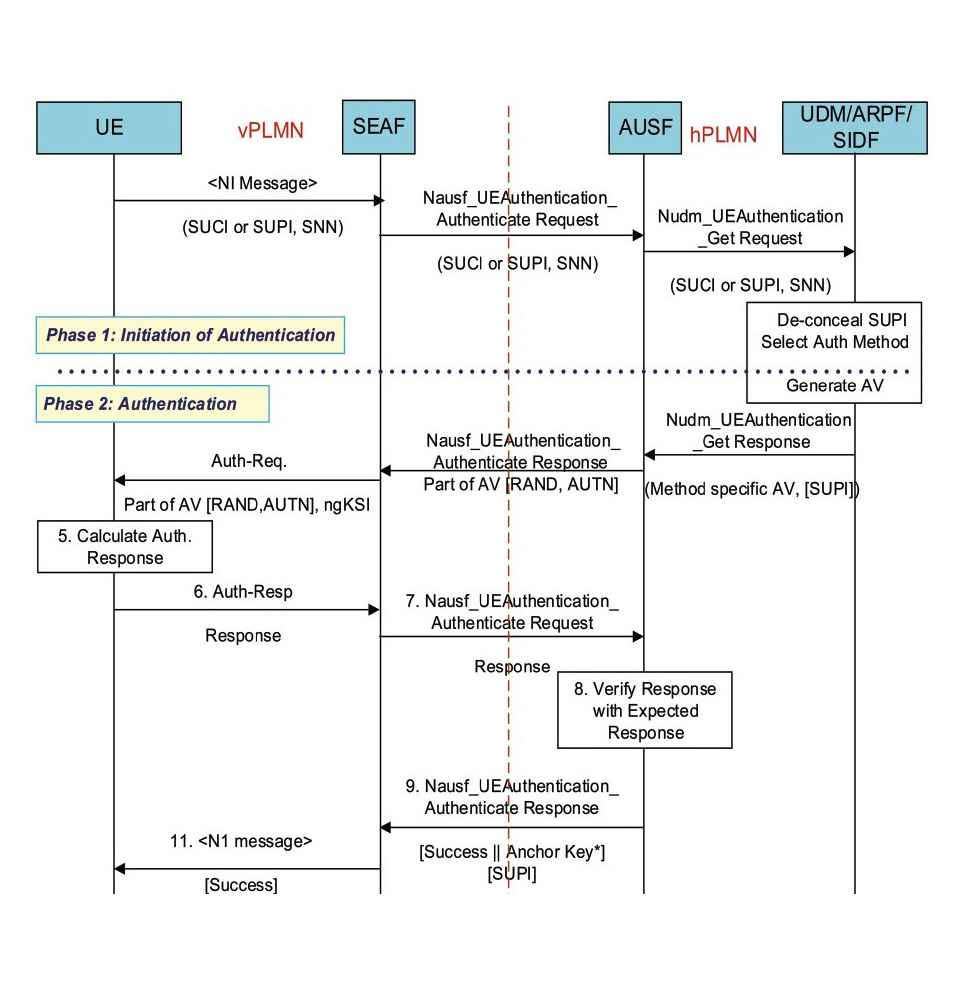

圖6 5G身份認證程序

資料來源:3GPP 5G Security

在5G-AKA中,SEAF可以在從UE接收到任何信令消息之後開始認證過程。注意,如果服務網路( 指SEAF) 尚未為UE分配5G-GUTI,則UE應該向SEAF發送臨時標識符( 5G-Globally Unique Temporary UE Identity, 5G-GUTI) 或加密的永久標識符( Subscription Concealed Identifier, SUCI) 。SUCI是SUPI使用本地網路公共金鑰的加密形式。因此,永遠不會在5G的無線網路上以明文形式發送UE的永久標識符( 例如IMSI) 。與4G等前幾代行動通訊系統相比,此功能是一項重大的安全性改進。

SEAF通過向AUSF發送「認證請求( Authentication Request) 」消息,消息內容包含SUCI或SUPI與服務網路識別( SNid) ,來開始身分認證,AUSF首先會認證服務網路( 指SEAF) 是否已獲得授權。

授權成功後,AUSF將認證請求消息發送到UDM/ARPF,消息內容包含SUCI或SUPI與服務網路識別( SNid) 。如果AUSF提供了SUCI,則將透過SIDF對SUCI進行解密以獲得SUPI,該SUPI還可用於選擇為訂戶配置的身分認證方法。例如,目前是選擇並執行5G-AKA。

UDM/ARPF通過使用包含AUTH令牌( AUTHentication token) 、XRES令牌( eXpected RESponse token) 、KAUSF 金鑰和SUPI的認證向量,並發送「認證響應( Authentication Response) 」消息到AUSF以啟動5G-AKA身分認證請求。

AUSF收到「認證響應」消息後,計算預期響應令牌( Hash of the eXpected RESponse token, HXRES) 雜湊,儲存KAUSF 金鑰。AUSF使用KAUSF 金鑰推算出KSEAF 金鑰。

AUSF向SEAF發送「認證響應」消息,消息中包含KSEAF 金鑰、AUTH令牌、RAND和HXRES。請注意,在此「認證響應」消息中,未將SUPI發送到SEAF,僅在UE 身分認證成功後才將其發送到SEAF。

SEAF收到「認證響應」消息後,儲存HXRES。

SEAF向UE發送「認證請求」消息,消息中包含RAND和AUTH令牌。

UE收到「認證請求」消息後,藉由使用與本地網路共享的密鑰驗證AUTH令牌。如果認證成功,則UE認為網路已通過身分認證。

UE通過計算產生RES令牌,並向SEAF發送「認證響應」消息,消息中包含RES令牌。

S0EAF收到「認證響應」消息後,驗證RES令牌。

驗證成功後,SEAF轉發「認證響應」消息給AUSF,消息中包含RES令牌。

AUSF收到「認證響應」消息後,將對身分認證做出最終決定。如果來自UE的RES令牌有效,則AUSF計算錨定金鑰( KSEAF ) 並將其與SUPI( 如果適用) 一起發送「認證響應」消息給SEAF。AUSF同時發送「認證成功( Authentication Success) 」消息給UDM/ARPF通知身分認證結果,以便它們可以記錄事件,例如基於審核目的。

SEAF收到「認證響應」消息後,推算出KAMF 金鑰,然後立即刪除錨定金鑰( KSEAF ) ,然後將KAMF 金鑰發送給與SEAF共存的AMF( Access and Mobility Management Function) 。AMF藉由收到的KAMF 金鑰,依序推算出( a) 保護UE保護和AMF 之間信令消息所需的機密性和完整性金鑰,以及( b) 另一個金鑰KgNB 發送給5G基站( Next Generation NodeB, gNB) ,以導出用於保護UE和gNB之間後續通訊的金鑰;注意,UE具有長期金鑰,該長期金鑰是金鑰推導層次結構的根,因此,UE可以導出所有上述金鑰,從而在UE和網路之間得到一組共享的金鑰。

EAP-AKA'是5G支持的另一種身分認證方法。它也是基於UE與本地網路之間共享加密金鑰的質詢和響應協議( challenge-and-response protocol) 。EAP-AKA'的安全性與5G-AKA相同,例如,UE與網路之間的相互身分認證。EAP之消息流( message flow) 與5G-AKA的消息流不同,請注意, EAP消息封裝在UE和SEAF之間的NAS消息中,以及SEAF和AUSF之間的5G服務消息( service message) 中。5G-AKA和EAP-AKA'之間的其他區別如下。

SEAF在身分認證中的作用與5G-AKA些微不同。在「EAP-AKA'」中,EAP消息交換是通過SEAF在UE和AUSF之間進行,SEAF透明地轉發EAP消息,而無需進行任何身分認證決策。在5G-AKA中,SEAF還會驗證來自UE的身分認證響應,如果驗證失敗,則可以採取措施,細節說明可參閱3GPP TS 33.501 V15.9.0(2020-07),第6.1.3.2.2節內容。

金鑰產生些微不同。在5G-AKA中,KAUSF 金鑰由UDM/ARPF計算並發送到AUSF。在EAP-AKA'中,AUSF會部分根據從UDM/ARPF收到的金鑰資料來推導KAUSF 金鑰。更具體地,AUSF基於根據EAP從UDM接收的金鑰資料來導出擴展主會話金鑰(Extended Master Session Key, EMSK),然後將EMSK的前256位元用作KAUSF 金鑰。

四、4G及5G認證安全機制之差異

由於5G採用基於服務化架構,因此5G身分認證與4G具有不同的實體,其主要區別如認證實體,訊息格式,信任模型,UE身分識別,SN身分識別,認證向量產生之網路元件,驗證UE身分之網路元件與錨定金鑰階層,共8項,如表1所示。

表1 4G及5G身份認證安全機制比較表

4G認證機制

5G認證機制

EPS-AKA'

5G-AKA

EAP-AKA'

認證實體

用戶設備

通用用戶識別模塊

通用用戶識別模塊(USIM)

服務網路

移動管理實體

安全錨功能(SEAF)

本地網路

本地用戶伺服器

身分認證伺服器功能(AUSF)

訊息格式

UE<-->SN

非接取層

非接取層(NAS)

非接取層(NAS)

SN<-->HN

Diameter

HTTP-based web APIs

信任模型

共享對稱金鑰

共享對稱金鑰

UE身分識別

UE→SN

國際移動用戶辨識碼(IMSI)/臨時UE標識(GUTI)

用戶隱藏標識(SUCI)/5G臨時UE標識(5G-GUTI)

SN→HN

國際移動用戶辨識碼

用戶隱藏標識(SUCI)/用戶永久標識(SUPI)

SN身分識別

服務網路識別

服務網路名稱:(5G:移動國家代碼+移動網路代碼)

認證向量產生之網路元件

本地用戶伺服器

統一數據管理(UDM)/身分認證憑據儲存庫和處理功能(ARPF)

統一數據管理(UDM)/身分認證憑據儲存庫和處理功能(ARPF)

驗證UE身分之網路元件

移動管理實體

SEAF & 身分認證伺服器功能(AUSF)

身分認證伺服器功能(AUSF)

錨定金鑰階層

Ki→CK+IK→KASME

Ki→CK+IK→KASME → KSEAF

Ki→CK+IK→CK'+IK'→EMSK →KSEAF

由表1內容可知, 4G認證安全機制中的兩項主要弱點,在5G認證安全機制中已經提出改善措施,大幅提升5G網路之安全。

首先,UE是經由無線接取網路進行身分認證,在4G認證安全機制中,UE第一次進行身分認證或者網路通過預認證消息,請求UE使用IMSI識別進行身分認證,這樣便有可能產生IMSI被竊聽,造成身分冒用或隱私洩漏等風險;在5G認證安全機制中,識別用戶身分的用戶永久標識( SUPI) 會經過加密保護後,以用戶隱藏標識( SUCI) 進行身分認證,此種機制善了4G認證安全機制的弱點。

其次,當在UE身分認證期間由服務網路( SN) 查詢時,本地網路( HN) 會提供認證向量( AV) ,但這不是身分認證決定的一部分。這樣的決定僅由服務網路做出。如果服務網路遭受內部人攻擊( Insider Attack) ,極有可能因為認證向量( AV) 被竊取,導致用戶資料洩漏之威脅;5G認證安全機制中,用戶身分認證必須經由本地網路AUSF完成最終身分認證,這樣便可解決4G認證安全機制的弱點。

其他5G優於4G認證安全機制,例如UE身分認證會發送到UDM進行記錄;5G引入了兩個中間金鑰KAUSF 和KAMF ,使得5G金鑰層次結構比4G更長,安全性也就相對提高許多。

五、結語

5G認證安全機制優於4G認證安全機制,採用身分認證與金鑰管理對5G網路安全至關重要,認證安全機制保護用戶,網路與5G網路端對端( End to End) 之通訊安全。此刻的通訊安全,會隨著技術之演進,而變成相對不安全,因此,5G網路安全必須與時俱進,滾動調整,國際標準組織制訂出安全標準,指引與參考框架;各國監理機關修訂資通安全相關法規,公告資通安全維護作業準則,定期對電信業者執行資通安全稽核;設備供應商、電信業者與第三方協力廠商,依據國際組織與監理機關所提出之安全標準,指引,參考框架,資通安全相關法規與作業準則,落實於日常5G網路維運管理作業中,方能架構出安全、可信賴與具有強韌性之5G網路。

(本文作者為財團法人電信技術中心工程師)

參考文獻

3GPP, "TS 33.501 Security Architecture and Procedures for 5G System_v15.9.0," 2020-07.

3GPP, "TS 23.501 System architecture for the 5G System (5GS)_v15.10.0," 2020-07.

CableLabs, "A Comparative Introduction to 4G and 5G Authentication," WINTER 2019.

Anand R. Prasad, Sivabalan Arumugam, Sheeba B and Alf Zugenmaier, "3GPP 5G Security," Journal of ICT, Vol. 6 1&2, pp. 137–158, May 2018.