BGP為邊界閘道協定(Border Gateway Protocol)的簡稱,可藉由路由表或IP網段(IP prefix)來實現自治系統(Autonomous System, AS)之間的可達性,大多數的網路服務提供者(Internet Access Service Provider, ISP)都必須利用BGP與其它ISP建立路由連線。因此,所謂的BGP挾持,通常得先駭進ISP業者或其它網路供應商的BGP伺服器,再散布錯誤的路由資訊,進而操控路由路徑,而駭客攻擊之手段,除將網路流量導至假的自治系統,使網路服務中斷,更可挾持BGP路由將網路使用者導至駭客所操縱的DNS伺服器,使造訪的用戶導向偽造的網站,藉以竊取個資,或使消費者於錯誤網站上進行消費等,嚴重影響用戶網路使用,此即網路資安潛在性風險之一,以下簡單介紹BGP,並說明我國現行因應作為。

BGP是網路路由協定(Routing Protocol)的一種,一般使用在路由不同的自治系統(Autonomous System, AS)之間或之內,為TCP/IP網路設計的外部閘道通訊協定,用於多個自治域之間,採用無層級網域間路由選擇(Classless Inter-Domain Routing)技術,使用網段(IP prefix)來簡化網路分級(Class),以提升路由選擇效率。其運作原理係由各AS透過所屬BGP路由器自行宣告所授權使用的網段,並透過「Update」訊號通知相鄰AS的BGP路由器,以更新連接至該網段的路徑資訊;相鄰的AS在接收到此資訊時,除各自更新其BGP路由器之路由表外,並將該資訊自動轉發給其他相鄰AS。當AS要傳遞封包給某IP時,該AS經查詢其所屬路由器的路由表,並可依跳躍數、傳輸速率、延遲時間或其商業經營策略及合作模式等考量,擇定到該IP最適路徑,將封包傳遞至最適路徑的下一個節點(Next hop),再由該節點依其路徑選擇考量進行後續之封包傳遞。

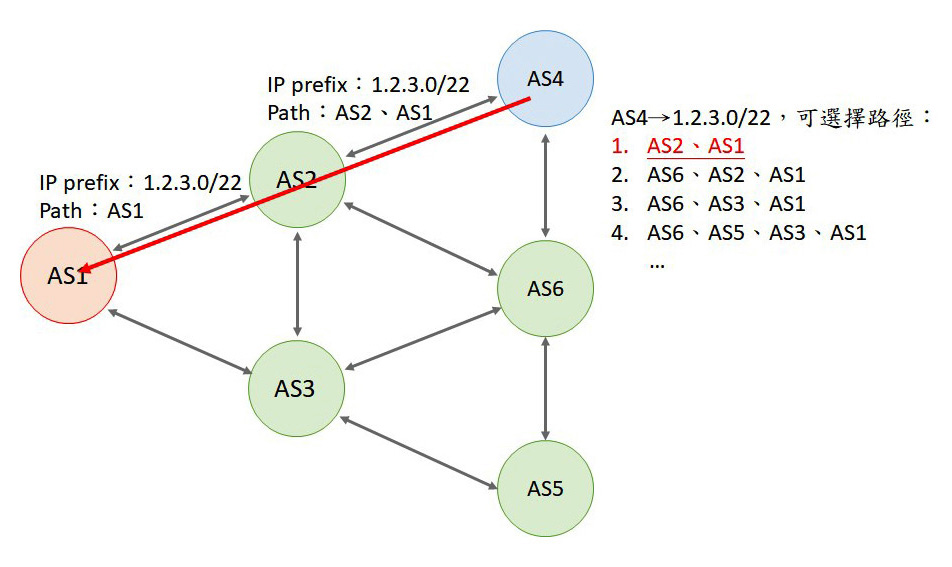

以圖1為例,AS1對外宣告所屬網段(IP prefix:1.2.3.0/22)及AS號碼,並通知相鄰的AS2、AS3更新傳遞至1.2.3.0/22之路徑資訊。AS2、AS3收到此資訊時,除各自更新其路由表外,並將該資訊分別轉發給其他相鄰的AS(AS2⇒AS3、AS4及AS6;AS3⇒AS2、AS6及AS5)。當AS4要傳遞封包給AS1所宣告的IP網段時(如1.2.3.1),即可自AS4路由表所列可連接至AS1的路徑中擇一最適路徑(如AS4⇒AS2⇒AS1)傳遞資料。

前述封包可快速、順利送達AS1,係基於各AS相互信任,然而,如某AS被有意或無意地宣告未經授權使用的IP網段或變更傳遞路徑,就可能造成廣大使用者無法接取網際網路服務,或網路封包(流量)導向特定節點或假冒身分等情事發生,也就是俗稱的BGP路由劫持事件,相關情境說明如下:

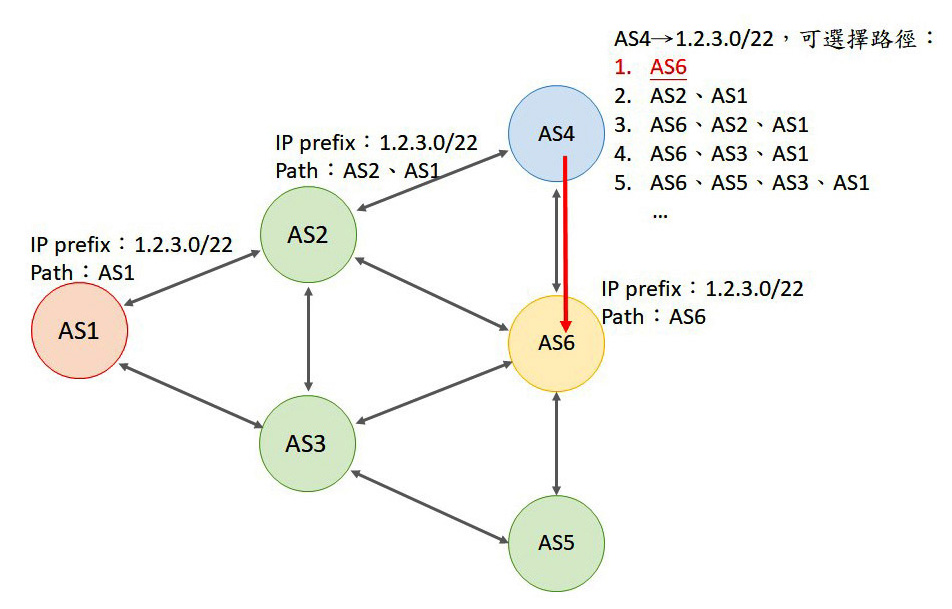

AS6突然宣告其持有與AS1相同網段(即IP prefix:1.2.3.0/22),並通知相鄰的AS更新其資訊後,各AS路由器所列1.2.3.0/22的路徑資訊就會從AS1更新為AS6。當AS4要傳遞封包給AS1所屬IP網段1.2.3.1時,封包會送往AS6(如圖2),而非AS1,除造成無法接取1.2.3.1提供之服務外,如AS6提供一極相似1.2.3.1的偽網站,更將引發網路釣魚事件。

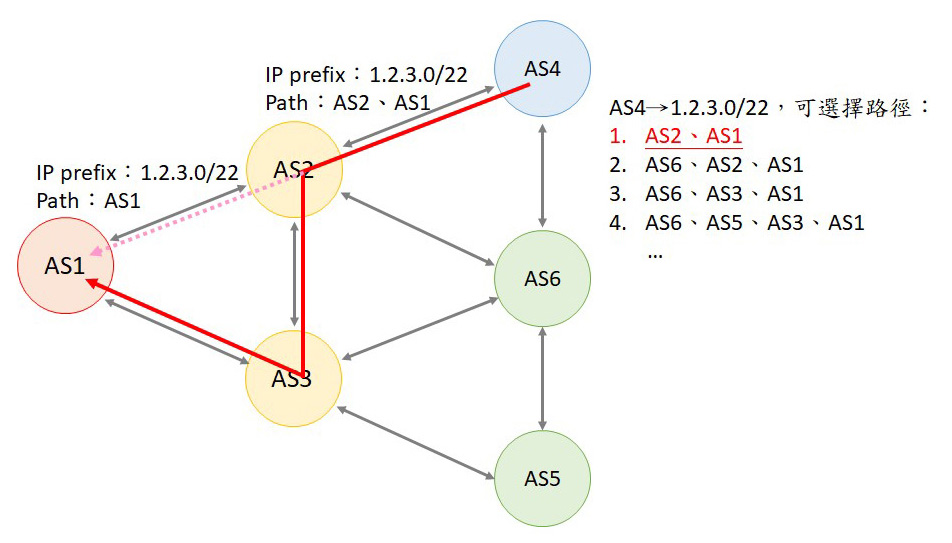

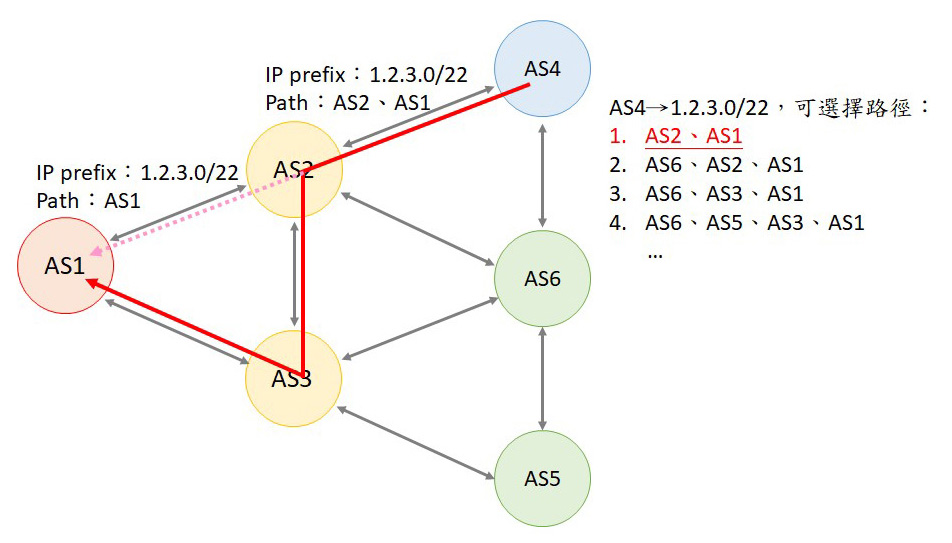

當AS4要傳遞封包給AS1所屬IP網段1.2.3.1時,AS4會選擇最短路徑(AS4⇒AS2⇒AS1)傳遞封包給AS1,但如中間節點AS2改變AS4到AS1路徑,係增加AS3後才回到AS1,致使AS4至AS1封包繞經AS3(如圖3)。封包雖然仍順利送到AS1,但AS3可從中竊取封包資訊,甚至抽換封包,即中間人攻擊。

BGP路由劫持事件分為三大類型,各類型之BGP劫持事件分述如下:

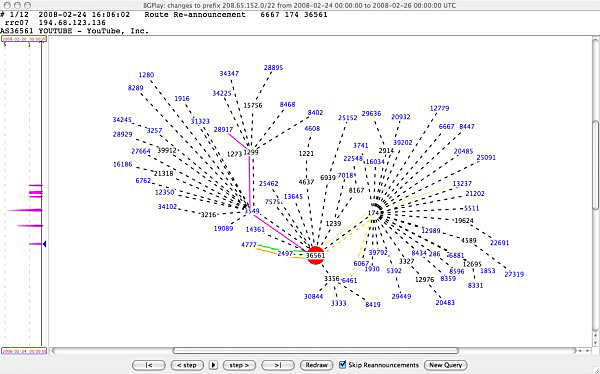

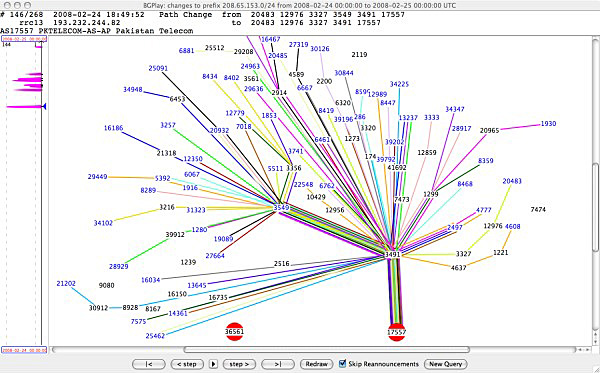

歷史最著名的BGP劫持事件之一為2008年的巴基斯坦電信劫持YouTube流量事件。依RIPE NCC研究報告指出,事件發生前,巴基斯坦電信(AS17557)未經YouTube授權,逕行宣告其握有YouTube(AS36561)所屬網段(IP prefix:208.65.153.0/24),再加上巴基斯坦電信之上游Tier 1 ISP―電訊盈科(PCCW Global)(AS3491)基於BGP運作模式,把此不正確路由資訊轉發至全球其他ISP,導致原本應傳送至YouTube(IP prefix:208.65.153.0/24)的流量,從而導向巴基斯坦電信,造成當時YouTube全球服務中斷。

此類型BGP劫持屬竊密事件,美國海軍戰爭學院(US Naval War College)及以色列特拉維夫大學(Tel Aviv University)研究人員於107年10月共同發表的一篇論文指出,中國電信自105年2月起,連續6個月將加拿大到韓國政府網站的路由劫持至中國大陸。依加拿大至韓國之正常最短路徑應為途經美國後,直奔韓國;然事件發生當下,路由經加拿大多倫多之中國電信(China Telecom)所設之節點時,旋即被挾持至中國大陸,最後才傳輸至韓國。該事件持續發生了6個月,顯見非屬短期人為設定錯誤或臨時網際網路中斷問題導致。

這種BGP路由繞道手法因路由未被阻斷且路徑無明顯加長(如跳躍次數或延遲變動不大),在路由常有變動情況下,實不易察覺路由已遭挾持。

107年11月19日台灣智慧光網路由設定錯誤(typo),宣告不屬於自家網段的路由,造成中華電信Hinet路由因而導向至網路頻寬較狹窄之台灣智慧光網,導致當日上午中華電信Hinet網路壅塞。

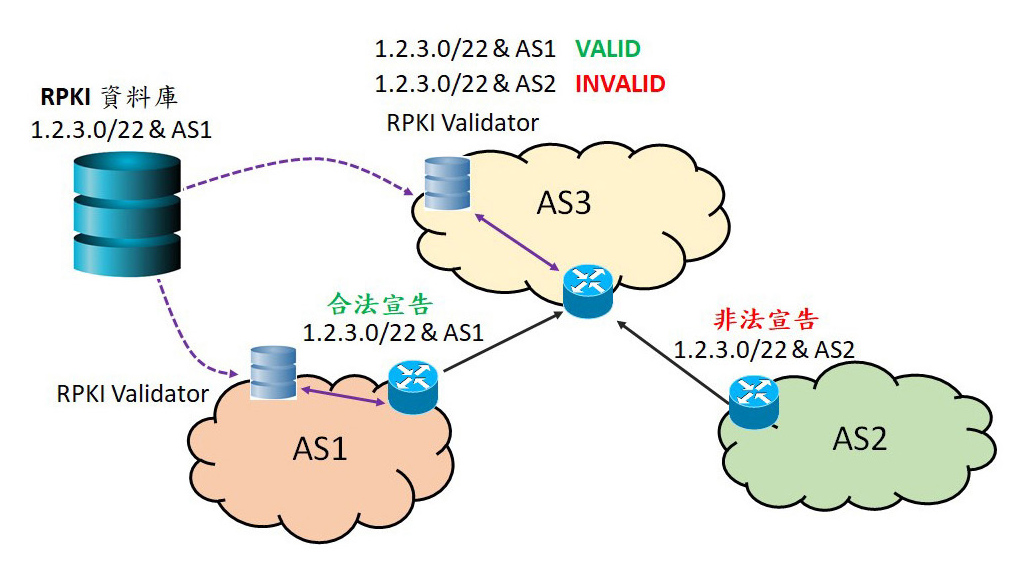

路由來源驗證機制(Route Origin Validation, ROV)設計理念,係提供路由器可對其他路由器所宣告的網段進行過濾之機制,以避免其他路由器宣告未經授權使用的IP網段而誤更新路由表,致BGP劫持事件發生;然要達上述目的,即須資源公鑰基礎建設(Resource Public Key Infrastructure, RPKI)及路由源授權(Route Origin Authorization, ROA)機制,以及路由器需支援並啟用ROV功能等始得奏效,針對各機制及功能簡述如下:

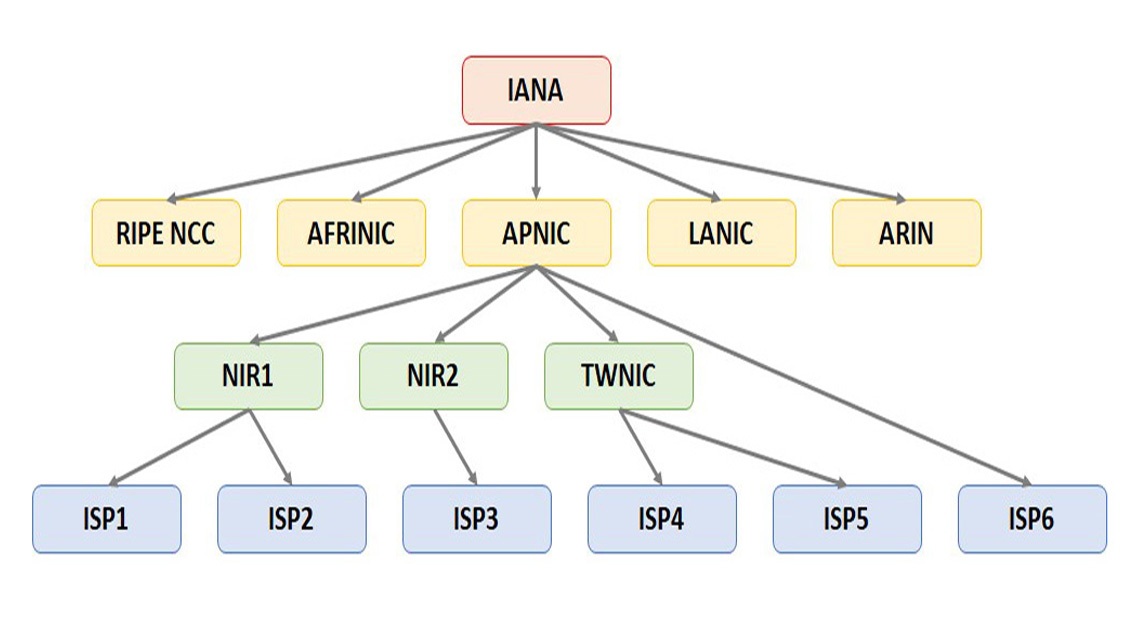

按網際網路資源發放架構是階層分派式資源,由頂級網際網路號碼分配局IANA依地域將IP網段及AS號碼之網路資源,分配予區域網路註冊管理機構RIR(即北美ARIN、歐洲RIPE NCC、亞太APNIC、拉丁美洲LACNIC及非洲AfriNIC), RIR向下分配國家網路註冊管理機構NIR(如財團法人台灣網路資訊中心TWNIC),再由NIR分配給ISP等會員使用。

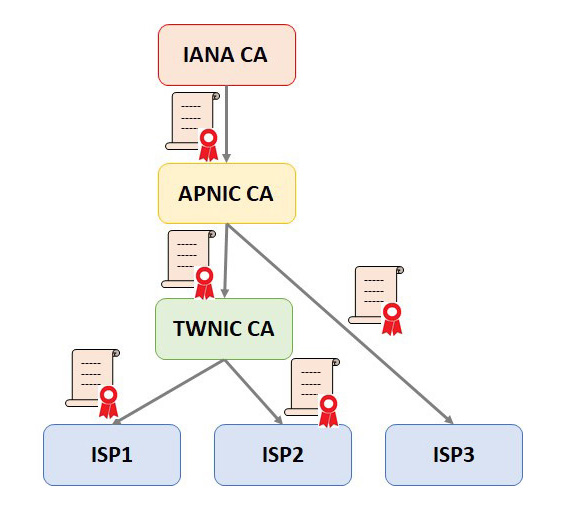

RPKI係各階層網路註冊管理機構設置憑證授權中心(Certification Authority, CA)核配網路資源憑證時,輔以數位簽章(採X.509 PKI憑證)進行加密之機制,俾授權使用該網路資源者對外宣稱其使用權。

ROA係RIR及NIR以外之授權使用網路資源者(如ISP),向核配其網路資源者(如APNIC或TWNIC)申報獲配之IP網段分配予哪些AS使用,並輔以數位簽章之機制,即宣告哪些AS經授權得使用哪些IP網段。

核配網路資源者經確認該IP網段確實為申報者所有,即將該IP網段及對應之AS存於其資料庫(RPKI Repository)作為信任錨(Trust Anchor),供RPKI Validator、BGP路由器等外界查詢。

依ROV設計理念係提供路由器可對其他路由器所宣告網段進行過濾之機制,過濾所需之參考資料可經由RPKI Repository或RPKI validator取得,惟路由器仍需支援及啟用ROV功能,始得取得比對所需資料,並據以比對相鄰AS通知之路由來源是否正確,作為是否接受或拒絕更新BGP路由表之依據。現行各網通大廠所販售之BGP路由器多支援ROV功能;ISP既有使用之BGP路由器也多可透過韌體升級方式,支援ROV功能。

依現行國際組織對BGP路由防護建議主要可分為IETF所推動之ROV及網際網路協會(Internet Society, ISOC)推動之路由安全雙邊合意規範(Mutually Agreed Norms for Routing Security, MANRS)。綜觀其建議內容,相關利害關係人包含網路資源核配者及網路資源授權使用者(詳下表),以我國為例即為TWNIC及ISP等。

| 國際組織建議 | 建議內容 | 利害關係人 |

|---|---|---|

| ROV | 核發資源憑證時導入RPKI機制 | TWNIC |

| 登錄ROA | ISP等 | |

| 受理ROA登錄 | TWNIC | |

| 設置RPKI Repository | TWNIC | |

| BGP路由器支援ROV功能 | ISP等 | |

| BGP路由器啟用ROV功能 | ISP等 | |

| MANRS | 防止錯誤之路由資訊傳輸 | ISP |

| 防止用不正確來源IP地址之網路流量 | ISP | |

| 促進全球ISP聯繫及合作 | ISP | |

| 促進全球性路由資訊驗證 | TWNIC、ISP |

TWNIC為響應ROV機制,已提供RPKI服務,並建置ROA登錄受理平台(含資料庫RPKI Repository),供其會員檢視其所持有之資源憑證,並進行ROA資料新增、修改、刪除及儲存;同時設置RPKI推廣網站(https://rpki.tw/)對外宣導,惟國內ISP等網路資源授權使用者登錄ROA者仍有限,更遑論路由器升級並啟用ROV功能。

國家通訊傳播委員會(以下簡稱本會)考量BGP路由防護對於我境內BGP路由安全甚為重要,又TWNIC為其監管之法人,網路資源授權使用者多為其監管之電信業者,因此自107年11月起,開始推動國內BGP路由防護規劃事宜,除責成TWNIC及ISP辦理ROV宣導、ROA登錄及路由器啟用ROV功能外,更將BGP路由防護納入電信關鍵基礎設施(Telecommunication Critical Infrastructure, TCI)資通安全維護計畫項目之一,並訂定「邊界閘道路由安全管理功能查核表」,據以查核TCI之BGP安全防護辦理情形。

經本會強力推動及TWNIC向其會員宣導ROV機制後,我國ROA合格率截至109年8月,已從原47.4%成長至94.62%,全數固網業者均完成所屬BGP路由器資源公鑰基礎設施(Resource Public Key Infrastructure, RPKI)功能啟動;後續將確保業者落實路由安全管理,並要求關鍵基礎設施提供者依查核表之查核項目建置及強化BGP路由安全管理功能。

由於BGP本身設計之缺陷,使得BGP路由先天存在安全風險,雖然IETF後續制定了相關安全防護機制,但布建BGP路由器之業者須額外增加建置成本,始得完竣。在IETF建議之機制非強制規定下,業者落實IETF建議者甚為有限。透過政府推動國內業者建立及強化BGP路由安全防護機制,可有效提升BGP路由安全能量,防止路由挾持、網路黑洞或是人為操作不當所導致之資料遭竊取或竄改、網路壅塞或服務中斷等網路安全事件發生。

為了保障使用者之網路安全,本會後續將依據「邊界閘道路由安全管理功能查核表」定期稽核TCI之BGP安全防護辦理情形,ISP實施資通安全維護計畫執行情形,協助其他部會推動BGP路由安全防護機制,積極參與國際倡議、提高國際能見度,並透過技術及全球ISP通力合作等方式,共同維護全球路由安全,確保網路使用者之權益。