未來學家Heidi Toffler曾指出人類歷史上有3次革命性轉變,第一次為早期人類從遊獵社會進入農業社會,而後,人類得以自給自足,解決難以確保之糧食問題;而人類從農業社會進入工業社會,被視為第二次轉變,自動化之機器設備,實現專業化大規模生產,解決勞力不足問題,提高速度及規模,使人類多出時間,進行下一階段蛻變,而最後一次轉變,乃目前充斥於你我生活中的-資訊時代。

行動寬頻演進至5G系統,其創新的架構與技術,不僅進一步提升超寬頻傳輸速度,更可提供大規模的傳輸容量與超低延遲的傳輸品質。這些能力也將成為推動與支援數位時代下各種新興服務與創新應用,如物聯網、智慧交通、智慧工廠與智慧醫療等的關鍵基礎建設。因此,世界各國在打造數位國家、數位經濟與第四代工業革命願景,及制定促進產業轉型與發展的政策,均以5G系統為發展基磐,以打造數位國家創新生態為目標。

5G系統在架構設計上就是以具備強大功能擴充彈性為理念,包含導入無線電接取網路之CUPS,以服務為根基的核心網路架構,網路切片(Network Slicing, NS)及邊緣運算的設置型態,以因應未來各種潛在應用服務為目標。不同於4G系統架構,5G系統高程度地將過往以硬體為主的網路系統設置模式做大幅的分解,並將網路功能軟體化(Network Function Softwarization),以快速擴充與彈性佈署網路功能。從運算、存儲及軟體運作的角度視之,5G系統在整體網路運營及服務提供上,將納入更多元與廣泛的資訊技術(Information Technology, IT)與通訊技術(Communications Technology, CT)之平臺及產品。對電信業者而言,這些新穎的架構與開放,可帶來成本和部署的敏捷性,但也使得5G系統面臨相較於過去行動通信系統更為複雜與多元之資通安全風險與威脅。以下,將簡單介紹5G網路技術及可能帶來之威脅,並說明我國現行因應作為。

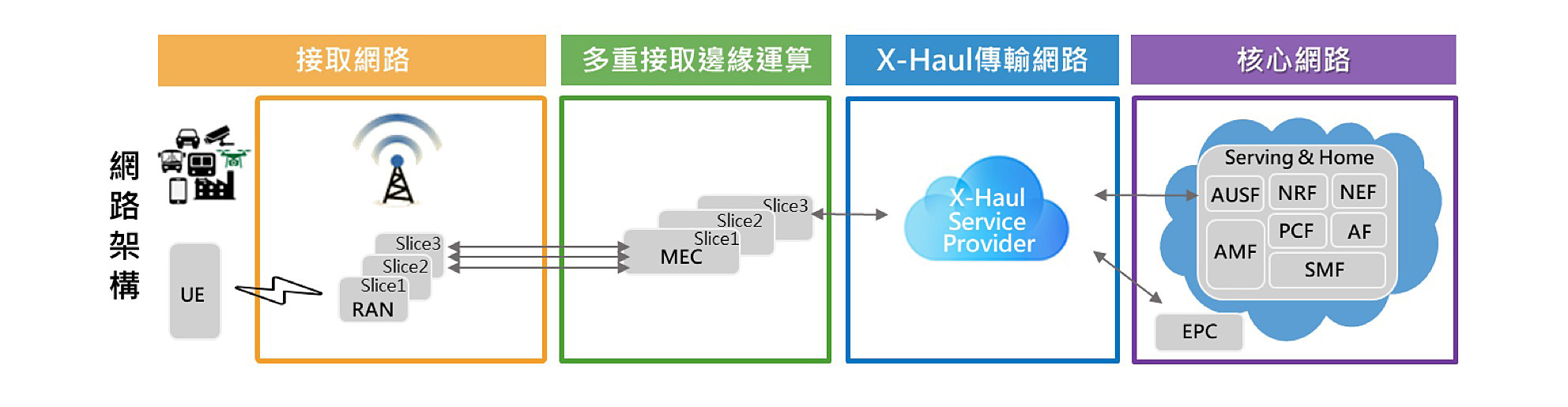

根據國際組織第三代合作夥伴計劃(3rd Generation Partnership Project, 3GPP)3GPP標準文件,5G系統可概分為無線電接取網路(Radio Access Network, RAN),多重接取邊緣運算(Multi-access Edge Computing, MEC),X-Haul傳輸網路(X-Haul Transport Networks(X-Haul, TN),包含Fronthaul, Midhaul, and Backhaul transport networks)以及核心網路(Core Network, CN)四大區塊,如圖1所示。

資料來源:通傳會網站

5G系統架構因為採取網路功能軟體化的做法,預期未來5G系統將會有大量的軟體功能模組,如軟體定義網路(Software-Defined Network, SDN),網路功能虛擬化(Network Functions Virtualization, NFV),網路切片及基地臺基頻單元(Base Band Unit, BBU)邏輯分離等。在5G系統在網路控制功能軟體化及網路化等設計下,將大幅度地導入資訊技術與通訊技術之軟硬體及平臺,此舉將使網路功能元件與元件間之實作及連接介面更開放與具備互通、整合與擴增的彈性;然而5G系統建置並非一蹴可幾,得標者多半將分階段進行,例如建置初期預期會以非獨立(Non-Standalone, NSA)形式為主,亦即先行佈建5G系統之無線電接取網路,並與現行4G系統整合以提供5G服務,再於下一階段逐步導入5G系統之核心網路功能,提供獨立(Standalone, SA)形式之5G服務。為了確保5G系統安全、可靠、具韌性,以下,我們將簡單介紹5G系統其原理及可能面臨之資安威脅。

1.元件介紹

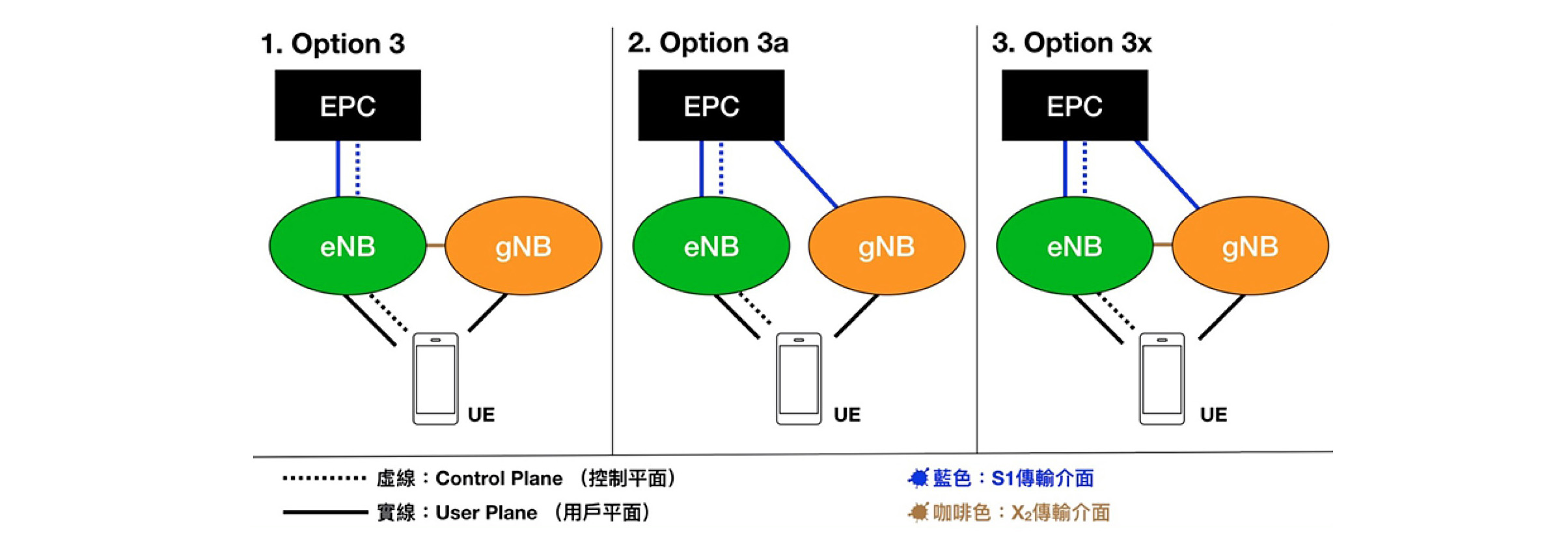

RAN,簡單地說,就是移動通信系統中的一部分。它是無線電接入技術的實現。概念上說,它可說是用戶設備(User Equipment, UE)(如智慧型手機),與核心網路中間的連結點。5G發展初期,係採 NSA網路,即在既有4G網路上新增與5G網路之連接點;5G基地臺(Next generation Node B, gNB)透過4G基地臺(Evolved Node B, eNB)的協助連接升版的4G核心網路(即為5G EPC)。在這種4G-5G雙連線架構下,4G eNB為主控基地臺,5G gNB則為第二基地臺。其連接方式,可分為下列3種(如圖2):

資料來源:Global TD-LTE Initiative、3GPP

2.威脅種類及簡述:

| 威脅種類 | 內容簡述 |

|---|---|

| 實體層(Physical Layer)攻擊 |

|

| 用戶隱私資料竊聽與阻斷服務(DoS)攻擊 |

|

| 惡意基地臺 |

|

| 數據完整性攻擊 |

|

| 空中介面(Air Interface)威脅 |

|

資料來源:ETSI MEC in 5G networks

1.元件介紹:

MEC是利用無線電接取網路(RAN)結合雲端運算資源提供資訊科技服務的一種技術。透過在行動網路邊緣( 基地臺後端)提供雲端運算的能力,用戶端可不經核心網路直接取得遠端伺服器數據,大幅減少傳輸延遲,獲得更佳的服務體驗,透過MEC架構將可大幅推動需要極低延遲的服務發展;比如4K/8K現場直播或OTT服務(Over-the-top Service,意指透過網際網路直接向用戶提供的應用服務),虛擬實境(Virtual Reality, VR)與擴增實境(Augmented Reality, AR),自動化工廠、車聯網(Vehicle-toeverything,V2X)自駕車或無人機操控等應用場景。

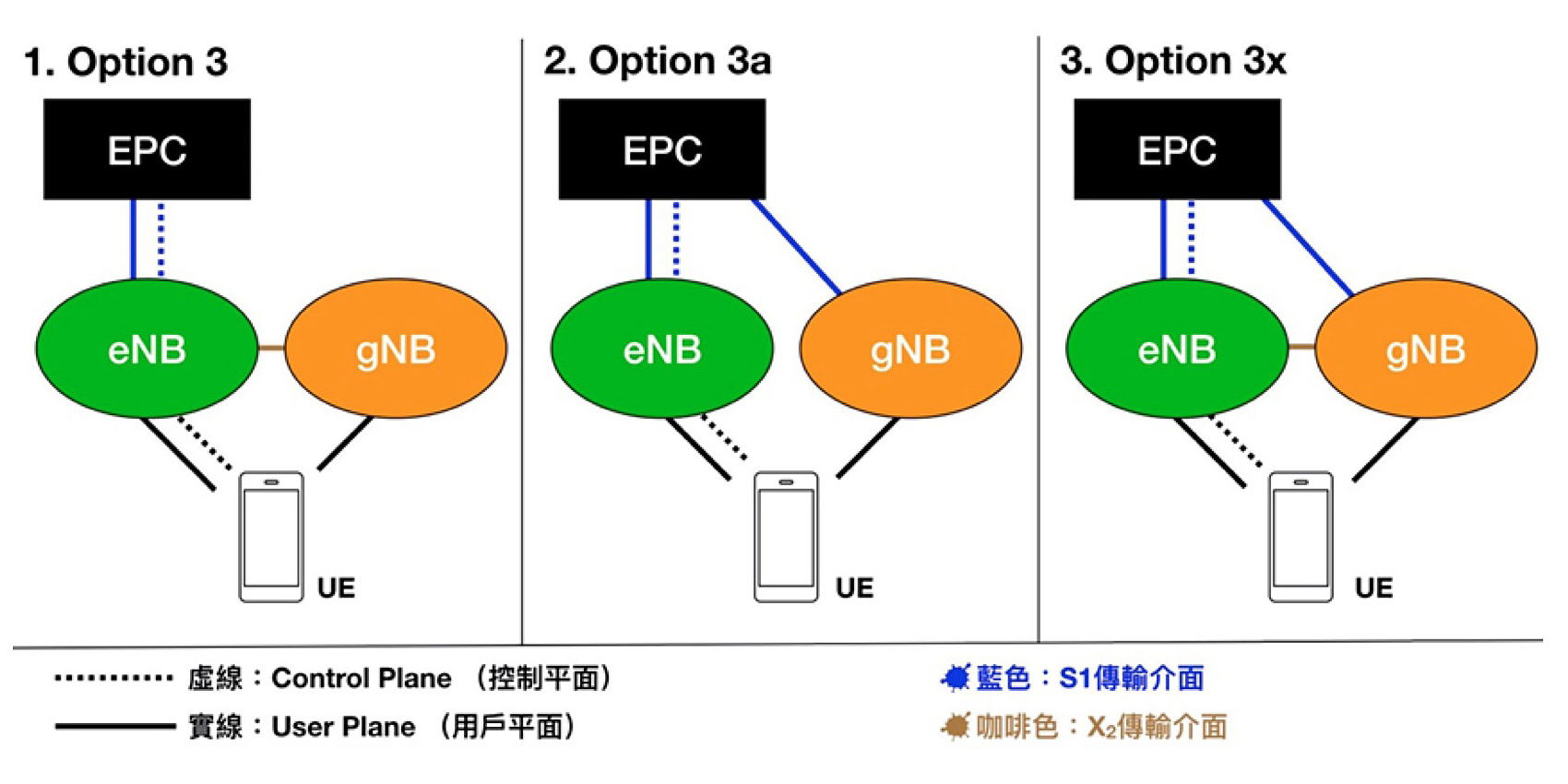

MEC可部署於基地臺端(無線電接取網路端,RAN),傳輸節點(Transmission node),網路匯集點(Network aggregation point)或核心網路內,應用於不同場景(如圖3)所帶來之資安威脅亦不盡相同。

2.威脅種類及簡述:

| 威脅種類 | 內容簡述 |

|---|---|

| MEC本身威脅 |

|

| 針對MEC租用戶之雲端應用層的攻擊 |

|

| MEC部署帶來的計費風險 |

|

| 與網路功能在同一平臺上的第三方應用程式 |

|

| 允許第三方應用程式影響網路 |

|

| 多重接取邊緣計算環境中的用戶平面攻擊 |

|

| 在邊緣儲存的敏感性資產或資料 |

|

| 核心和多重接取邊緣運算平臺間的敏感性資料交換 |

|

| 與MEC協調器進行通信的安全性 |

|

| MEC部署的通信監察要求 |

|

1.元件介紹:

TN 是將龐大的寬頻資料流量自基地臺傳輸到核心網路之傳輸網路,可分為前、中、後端(Fronthaul、Midhaul、Backhaul Transport Network, TN),為5G NSA網路建設的關鍵重點之一。

2.威脅種類及簡述:

| 威脅種類 | 內容簡述 |

|---|---|

| 傳輸網路竊聽 |

|

| 阻斷服務攻擊 |

|

| 數據完整性攻擊 |

|

1.元件介紹:

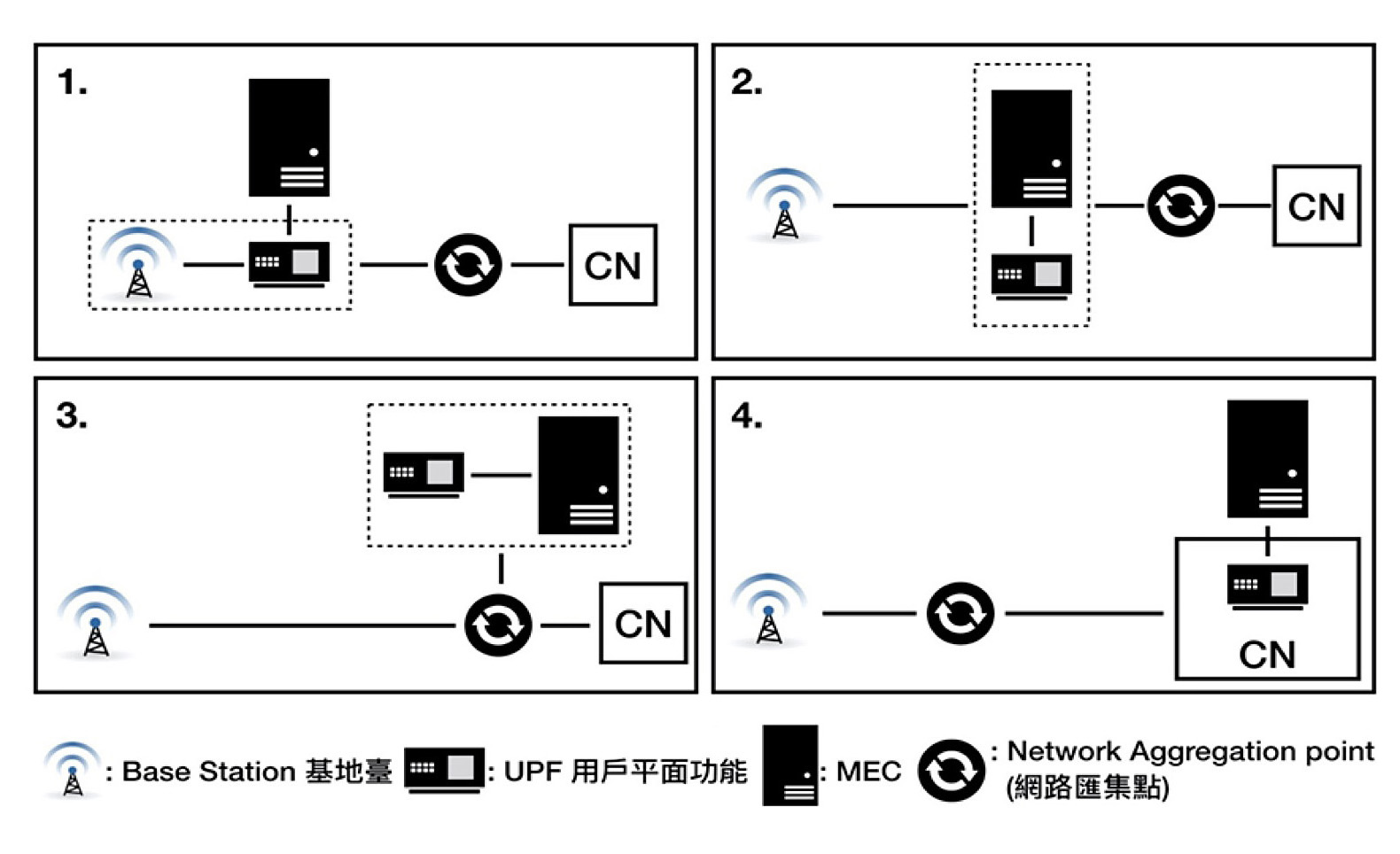

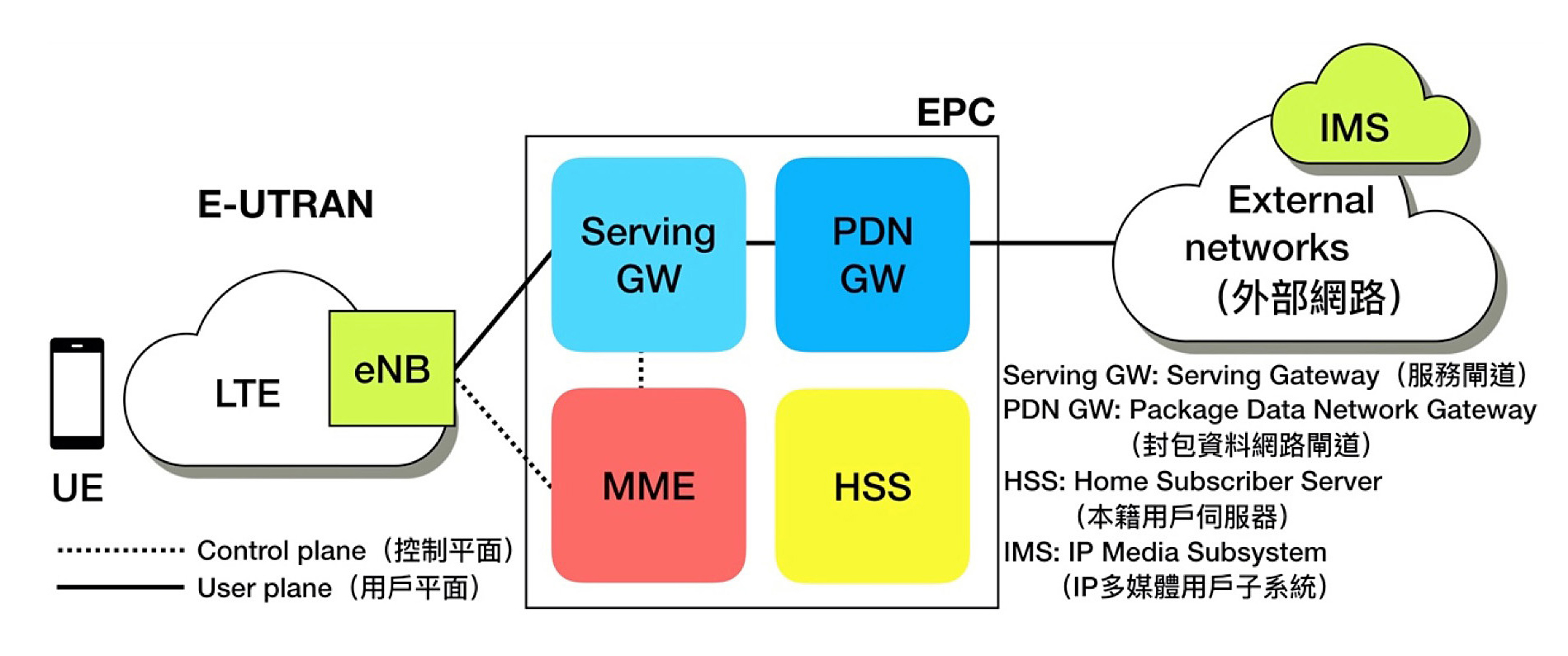

5G NSA網路架構及重要核心網路元件介紹如下(詳圖4):

資料來源:108年5G釋照之先期資通安全法規整備計畫

2.威脅種類及簡述:

| 威脅種類 | 內容簡述 |

|---|---|

| IP多媒體子系統 (IMS)威脅 |

|

| 5G功能暴露 |

|

| 竊取用戶身份 |

|

行政院公布之《臺灣5G行動計畫》(如圖5),其主軸三即強調「完備5G技術核心及資通安全防護能量」。因此,我國政府在推動我國5G網路發展政策上,除完成釋照作業外,另一項重要任務即是督導5G業者建置一安全、可靠、具韌性的5G網路,以保護消費者權益,維護國家安全與利益。

資料來源:行政院科技會報辦公室《臺灣5G行動計畫》

資料來源:通傳會網站

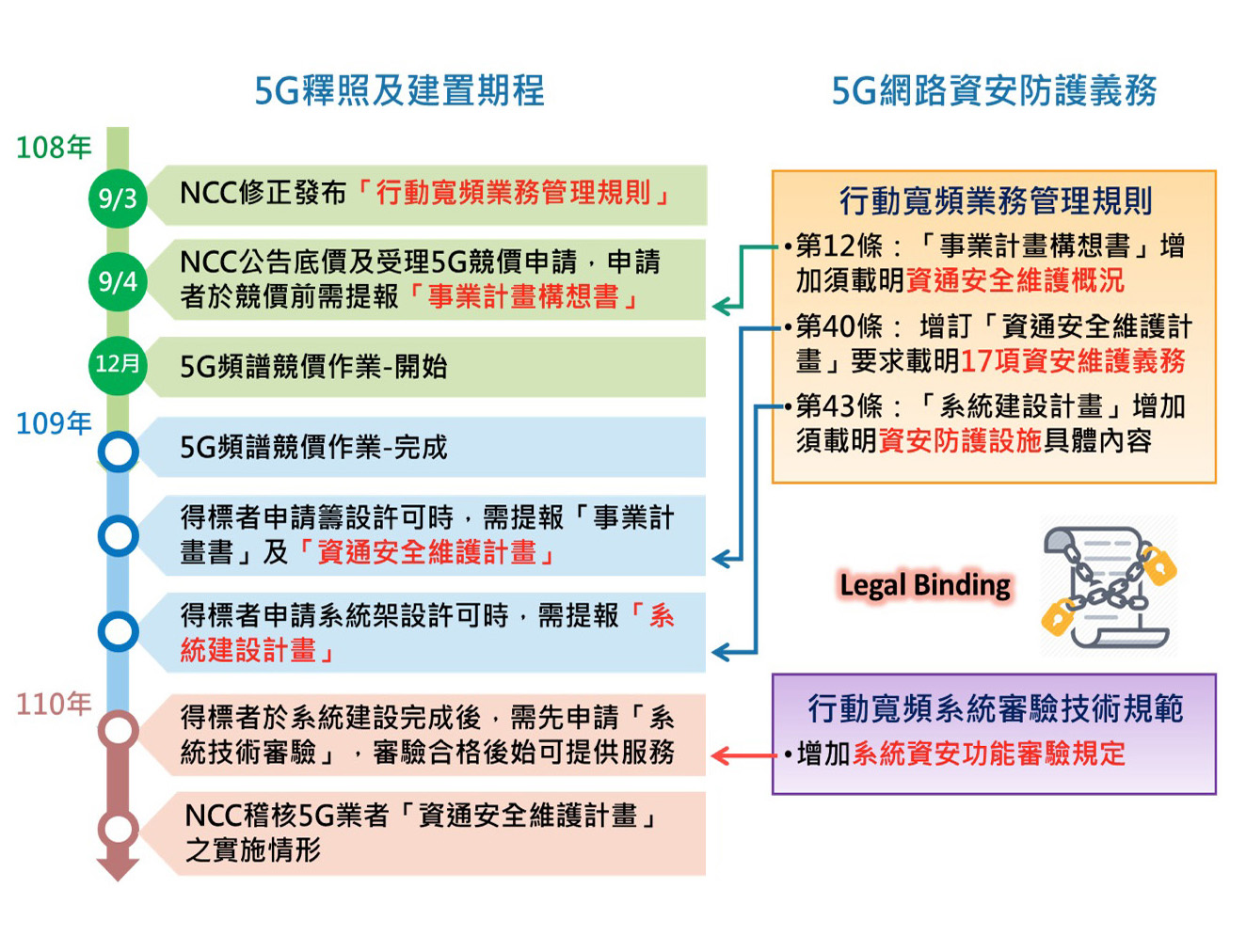

為因應國際5G發展趨勢,通傳會已於108年底完成首波5G釋照,為確保5G業者所建置之網路安全、可靠及具韌性,通傳會已藉由108年度科發基金補助計畫於5G釋照及建設前,先行完備「行動寬頻業務管理規則」及「行動寬頻系統審驗技術規範」等法規之5G資安要求,明定5G業者在其系統營運前各個重要階段應盡之網路資安防護義務。

復為引導5G業者於擬妥適當之資安維護計畫,以因應5G網路面臨之資安威脅,通傳會業研析相關國際標準,並提出一參考框架,供業者參用。藉由法遵提升5G網路之資安防護能力,俾利相關創新服務之蓬勃發展。同時,通傳會將配合5G技術演進及業者建設時程,持續完備相關法規之資安要求,明定5G業者資安義務;並藉由建置可驗證符合通傳會法規之5G網路資通安全檢測實驗室,提升通傳會監理能量,俾協助業者完備5G網路資安防護能力。【逐年聚焦之資安議題:109年度5G非獨立組網;110年度5G獨立組網及多接取邊緣運算平臺;111年度5WWC(5G無線及有線網路整合)及非公眾網路;112年度5G端到端之控制面控制信令及用戶面資料傳輸、113年度5G與低軌道衛星通訊匯流】

5G系統及其應用服務將於未來10年間快速發展,並大幅改變產業及社會之型態,而新的挑戰及隱患也隨之而來,如何強化5G系統及物聯網資安意識,加速國內產業數位轉型,整合不同技術以達成互通性等,皆是政府需審慎思考的議題,在世界主要國家及部分電信業者均不約而同地點出5G網路安全,不僅須考量在IT與CT設備的之風險外,亦須考量5G網路之OT(Operation Technology)安全議題及其產生之重大影響。思考與處理網路威脅時,並應納入技術面,制度面及管理面,如進行安全的軟體更新與部署管理,確保安全的上下游供應鏈,建立資安事件通報與應變機制。

在全球推動智慧城市熱潮下,萬物聯網之生活可說是前景看好,除確保頭端(5G系統)之安全外,亦須確保物聯網設備之安全性及培養全民資安意識,避免物聯網業者對所部署的設備缺乏妥善管理,使用者也在缺乏資安認知下,使5G生活圈產生破口,造成公共危安。因此,除政府為5G網路進行完善性管理外,物聯網業者亦須為整體5G生態系統負責,政府民間共同攜手合作,積極打造一個安全合法的發展環境與推廣安全防護認知,唯有全民都具備了安全防護意識與能力,才能從容迎向智慧世代,享受先進科技所帶來的成果。