隨著行動裝置普及,越來越多的服務提供者爭相開發行動裝置上的應用程式,如電子郵件、新聞報導、影音分享、股票交易、社交軟體、遊戲、地圖導航、健康管理及行動支付等,如此豐富的應用程式已經使得手機成為現代人必備的隨身用品。另一方面,像新聞報導與地圖導航等可能不一定需要先經過使用者身分認證就能提供服務,然而像財務資料查詢、交易支付及更改個資紀錄等,則需要不同程度的身分認證來確保安全。因此,在使用行動服務的同時,又能利用手機來進行安全又便利的身分認證,不論對使用者或服務提供者而言,都有越來越高的需求。

由於傳統密碼(Password)的身分認證方式因網路釣魚與密碼設定強度不夠等因素而導致冒用帳號事件層出不窮,而行動裝置因其內嵌相機與生物特徵感應裝置的特性,使得採用非密碼的身分認證機制(如人臉辨識與指紋辨識)更加容易在行動裝置上實現,同時,也因為手機的個人獨用性與使用便利性,使得非密碼的身分認證技術受到關注,連帶加速行動身分認證的發展。

而在身分認證流程上,由於一般使用者在申辦手機門號時需要親自以雙證件進行身分認證,因此理論上已經可以將手機門號SIM卡(Subscriber Identity Module)視為個人身分的代表。在電信行動身分認證服務中,使用者就可以透過安裝手機門號SIM卡的行動裝置,輸入手機門號與身分證字號等個人識別資訊,再連網透過電信業者確認,並且將認證結果回傳給應用程式後,即可完成使用者身分認證,如此可避免每個新應用都必須再本人親自以證件臨櫃辦理身分認證的麻煩。

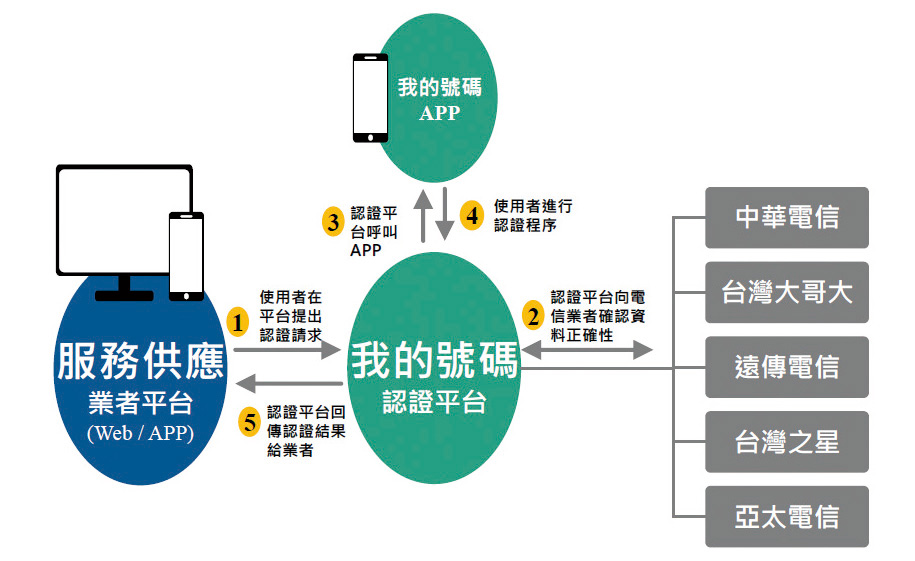

資料來源:群信「我的號碼」服務2

在國際上,歐盟的愛沙尼亞(Estonia)是全球發展數位身分的先驅,愛沙尼亞在2007年即推出行動身分認證Mobile-ID1,使用者可以跟電信業者申請Mobile-ID SIM卡,之後就可以使用安裝Mobile-ID SIM卡的手機來進行身分認證。Mobile-ID採用輸入PIN碼(Personal Identification Number)啟動SIM卡以進行身分認證協定,若是一般的身分證明只需輸入4位數的PIN1,而若要簽章功能則須輸入5位數的PIN2,此外,若PIN1/PIN2因3次輸入錯誤被鎖定,則須輸入8位數的PUK碼(PINUnlock Key)來解鎖。

而我國為推動行動支付,由電信業者、銀行業者、悠遊卡公司及國發基金共同成立的「群信行動數位科技」公司於2017年推出的「我的號碼」服務,可以說是我國電信行動身分認證的濫觴,「我的號碼」服務的身分認證流程如圖1所示。然而隨著行動支付技術的演變與市場的競爭,導致「我的號碼」服務在行動支付市場失去競爭優勢,群信公司於2018年底宣布解散,儘管如此,「我的號碼」服務所累積的技術已為我國的電信行動身分認證發展奠定基礎。

2018年11月28日,臺灣網路認證公司(TWCA)與中華電信、台灣大哥大、遠傳電信、台灣之星及亞太電信五大電信業者合作提供「Mobile ID行動身分認證服務」,藉由該服務即可讓使用者直接透過手機完成實名身分認證,進而便利地使用各種應用。雖然依照國內現行法規,行動身分認證只能用於會員登入的身分認證,但未來修改政府與銀行等相關法規後,國內2,800多萬手機門號將可用於電子化政府網路便民服務、網路購物、銀行開戶及金融交易等應用的身分認證。 3

目前電信行動身分認證機制的技術,主要是遵循GSMA(Groupe Speciale Mobile Association )協會所推行的Mobile Connect數位認證標準,Mobile Connect的設計目的是希望提供安全且通用的行動身分認證框架,只需將使用者與手機綁定,Mobile Connect即可讓使用者快速地登入網站與應用程式,而無需記住使用者帳號與密碼,同時,在未經使用者許可的情況下,也不會共享任何個人資訊給服務提供者。

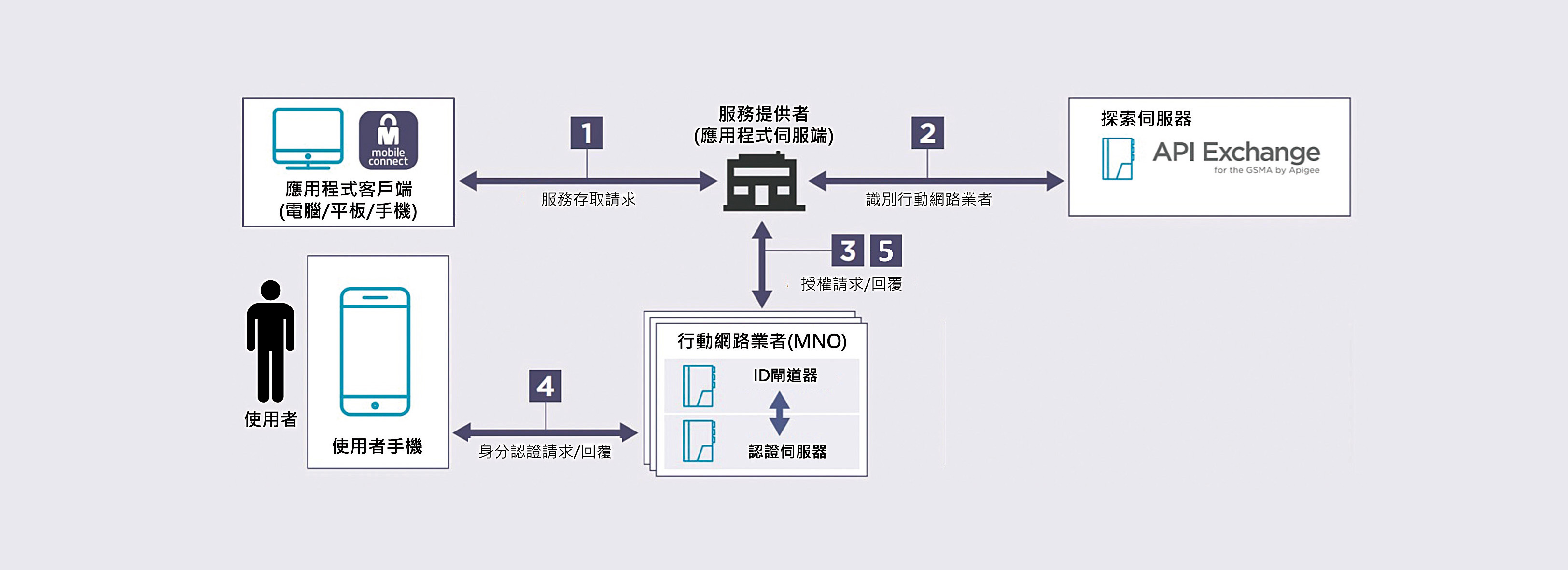

Mobile Connect的系統架構與基本運作流程如圖2所示,Mobile Connect的架構中有4個主要角色:

資料來源:GSMA Mobile Connect4

而Mobile Connect的運作流程則是以 Mobile Connect 所提供的2類應用程式介面(Application Programming Interface, API )來進行,這2類API分別是Discovery API與Mobile Connect API。Discovery API主要是要讓服務提供者的應用程式能夠識別可用的行動網路業者,而Mobile Connect API則是用來進行使用者身分認證。當使用者透過行動裝置或桌上型電腦的應用程式啟動Mobile Connect登入時,應用程式將先以Discovery API與API Exchange進行對話以識別使用者的行動網路業者,而每一家提供Mobile Connect的行動網路業者都必須先在API Exchange註冊,一旦DiscoveryAPI回覆行動網路業者的相關資訊後,應用程式就可以接著以Mobile Connect API來請求行動網路業者與使用者進行身分認證流程。

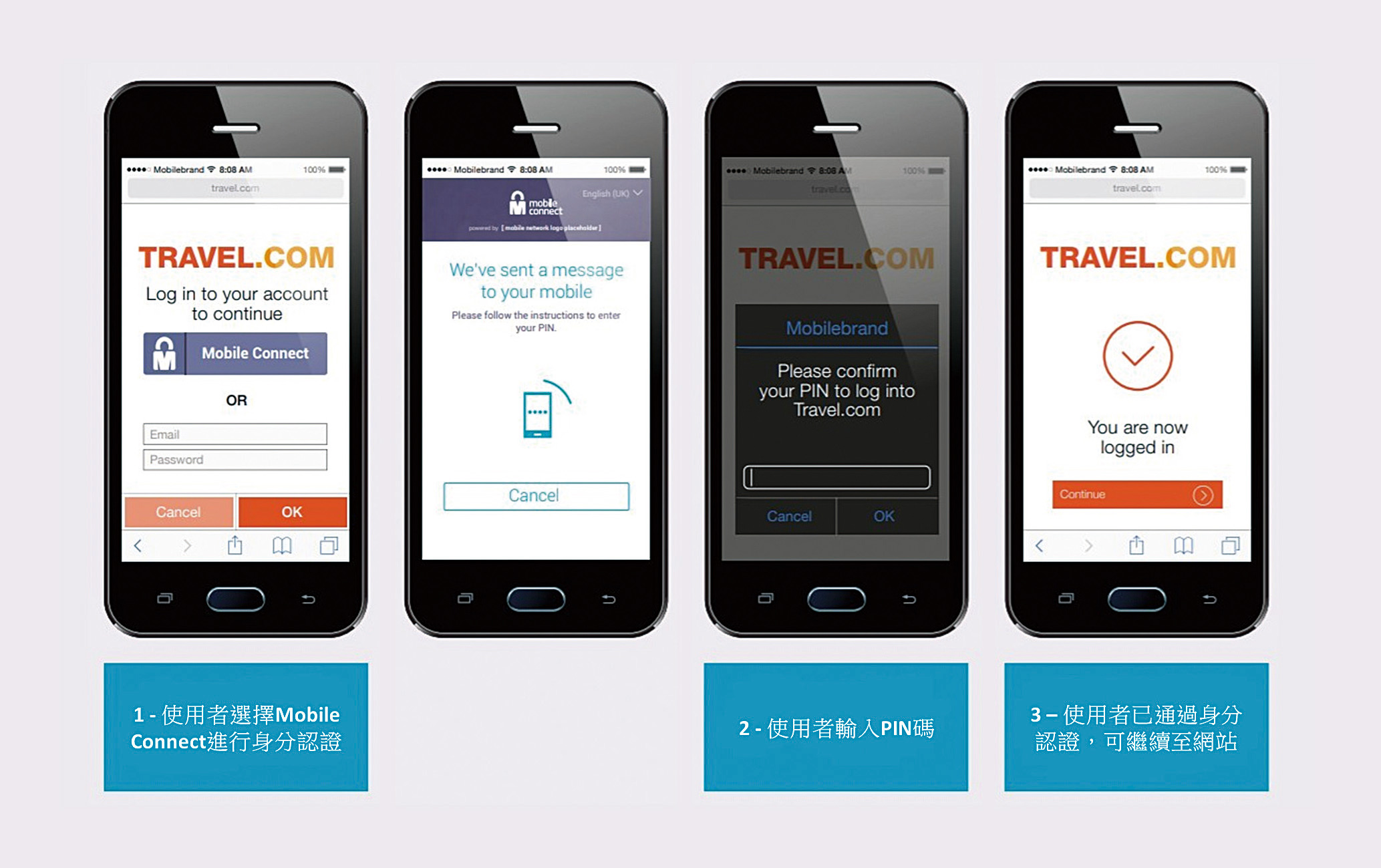

資料來源:GSMA Mobile Connect4

Mobile Connect的目的是要讓使用者可以利用手機快速地完成身分認證,因此,從使用者的角度來看,其認證的情境相當簡易,圖3是Mobile Connect的使用者情境案例。首先,一個應用程式如果有支援Mobile Connect的登入方式,該應用程式的登入畫面就會放置Mobile Connect的按鈕,當使用者按下按鈕選擇以Mobile Connect登入後,應用程式接著會出現提示使用者至手機進行身分認證的視窗,使用者依手機上的程序(如輸入PIN碼)完成身分認證後,應用程式就會再出現身分認證完成的訊息。

接著,我們進一步介紹Mobile Connect身分認證機制的技術細節。使用者要能使用Mobile Connect進行身分認證的前提是使用者必須先做身分與手機的綁定,所謂身分與手機的綁定其實就是使用者向電信業者申請手機門號SIM卡,此時,安裝此SIM卡的手機就與使用者的身分資訊(如身分證號碼)綁在一起了。

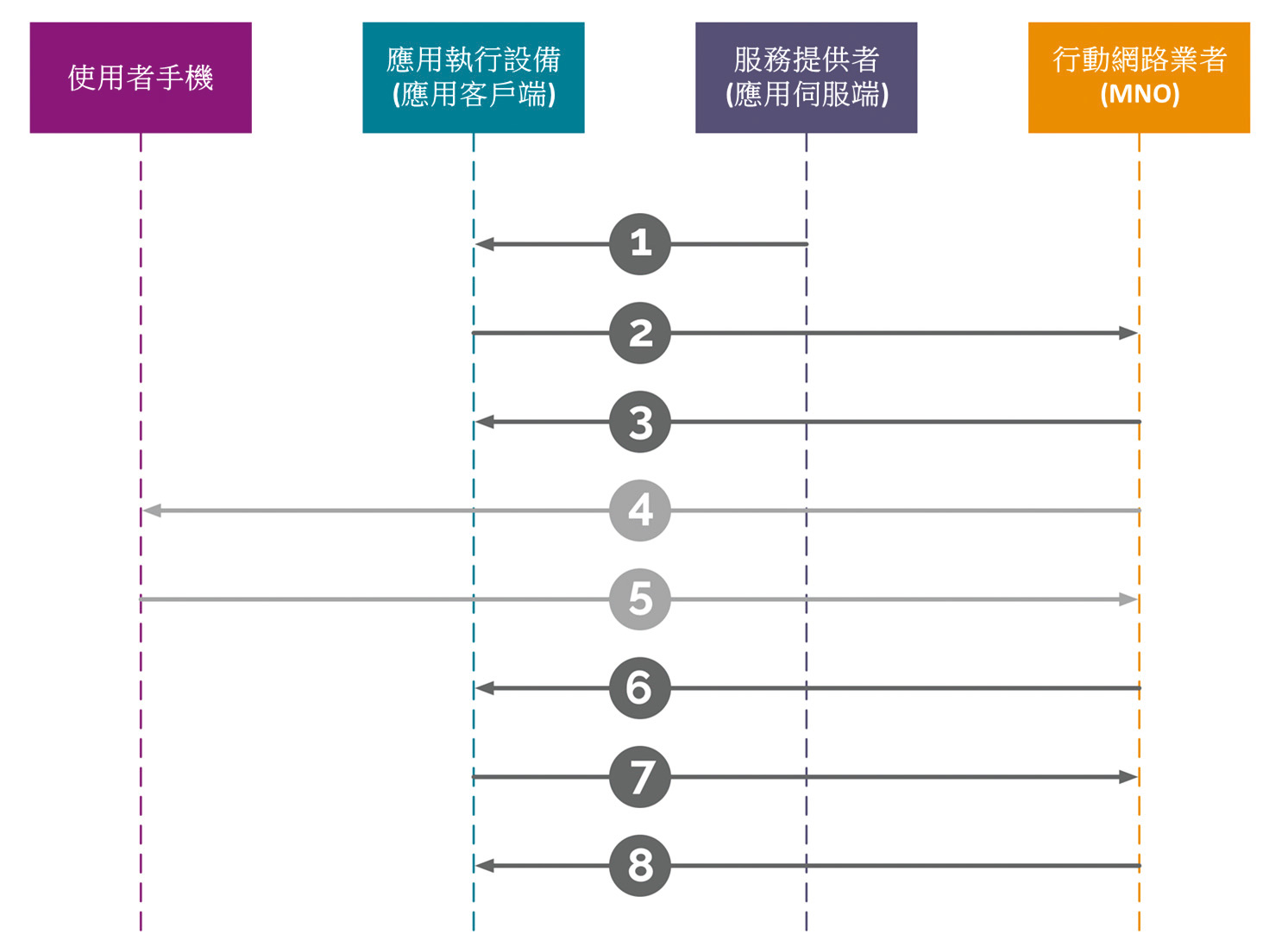

Mobile Connect身分認證機制的步驟如圖4所示,說明如下:

資料來源:Mobile Connect API5

在上述的身分認證步驟4中,身分認證請求的傳送管道與請求內容代表要認證使用者所採用的方法。所謂傳送管道是指Mobile Connect目前支援的5種認證器(Authenticator),分別是:

而請求內容中的acr_values參數則是代表應用程式要求身分認證的保證等級(Level of Assurance, LoA),所謂LoA是由ISO/IEC 29115標準所定義的身分認證等級,分為LoA1~LoA4共4個等級,它代表對身分認證的信心度,LoA1最低而LoA4最高,對於身分認證失誤風險愈高的應用,理應要求更高的LoA。在Mobile Connect中,LoA1~LoA4的意義如下:

| 認證器(Authenticator) | LoA2 | LoA3 | LoA4 |

|---|---|---|---|

| 無縫身分認證 | ● | ||

| 簡訊+網址 | ● | ● | |

| USSD | ● | ● | |

| SIM卡應用工具包 | ● | ● | ● |

| 智慧型手機應用程式 | ● | ● | ● |

資料來源:Mobile Connect Authenticators6

不同的認證器依其特性可提供不同的LoA,表1是認證器與LoA的相關性。

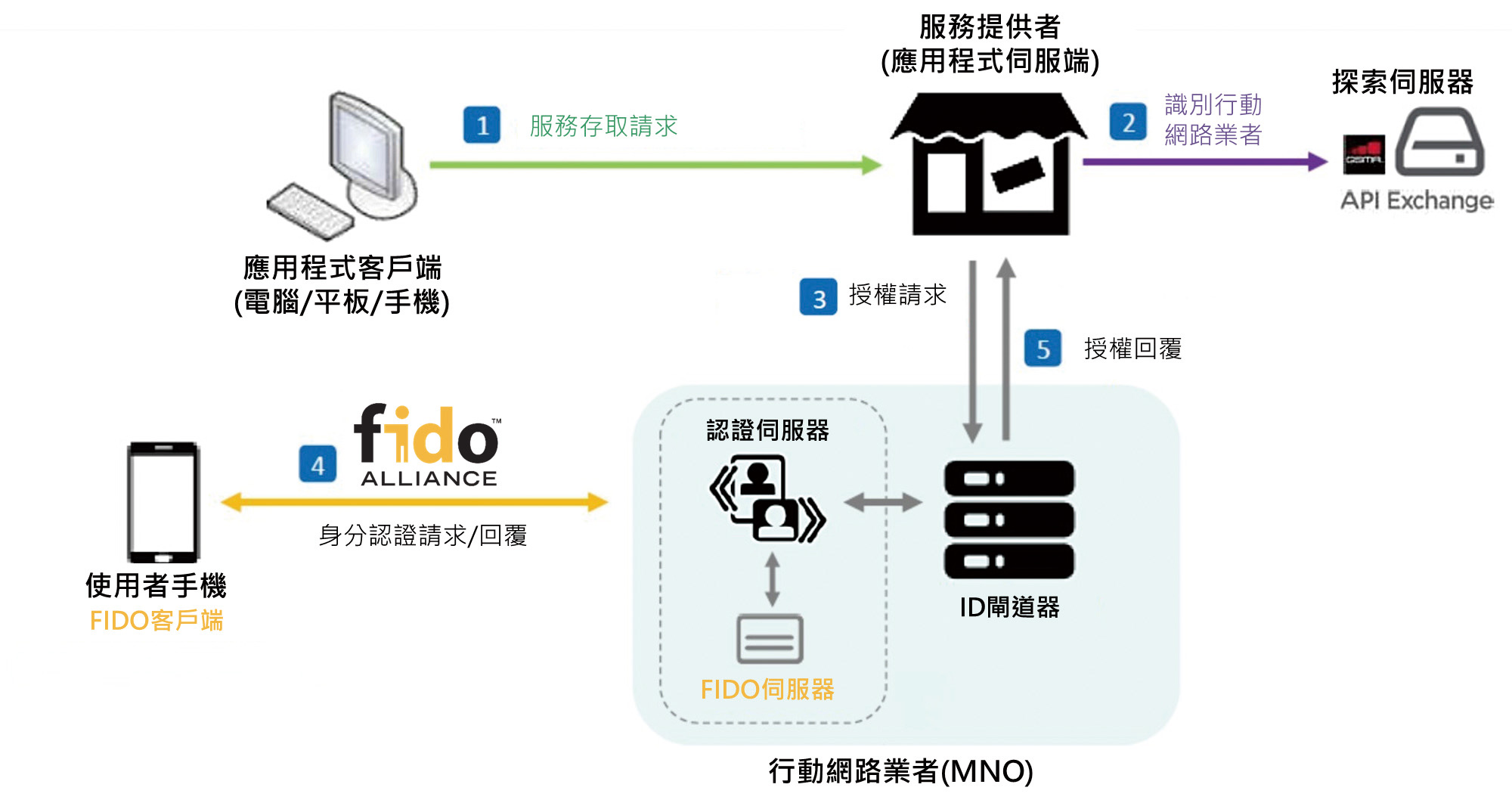

Mobile Connect在對使用者的身分認證請求部分(圖4的步驟4與步驟5),持續朝著更便利與安全的方向擴展,而FIDO(Fast Identity Online)標準的發展正可以滿足這個部分的需求,事實上,GSMA協會與FIDO聯盟自2017年即開始合作促進安全身分認證解決方案的標準化發展。

資料來源:FIDO & Mobile Connect7

FIDO認證標準有2個主要的設計目標,一是不使用密碼做為認證依據,二是認證伺服器端不儲存認證秘密。為達成上述的2個目標並建立通用的開放架構,FIDO的認證機制由2個部分組成:

因此,對Mobile Connect而言,FIDO可以協助支援更多的認證器(Authenticator)並提供更強的身分認證保證等級(LoA4),圖5是Mobile Connect與FIDO的結合關係。

隨著行動裝置的普及、使用者與服務應用對於便利的需求以及身分認證技術的發展,電信行動身分認證機制的部署將會是非常重要的趨勢。本文介紹電信行動身分認證機制的標準Mobile Connect,從系統架構、運作流程、使用者情境到身分認證機制的步驟,更探討未來Mobile Connect與FIDO的結合。

對於創新經濟與數位國家的發展,電信行動身分認證機制將扮演關鍵的核心技術,除了解電信行動身分認證機制的資安特性外,對於電信行動身分認證的發展本文亦提供幾點建議: