越來越多的家用設備可以連上網際網路,民眾的家居生活也隨著變得更加便利。國際間的駭客對於家用連網科技的發展也充滿興趣,因為越多的設備連上網路,就有越多的接觸點可以用來突破,進而運用於惡意活動,取得駭客所需的成果。

例如107年5月的惡意程式VPNFilter肆虐,感染了Linksys、MikroTik、NETGEAR及TP-Link等品牌的路由器1、2。又如近期108年4月利用Google雲端平台劫持家用路由器的名稱伺服器,感染了D-Link、DSLink、Secutech及TOTOLINK等品牌的路由器3。

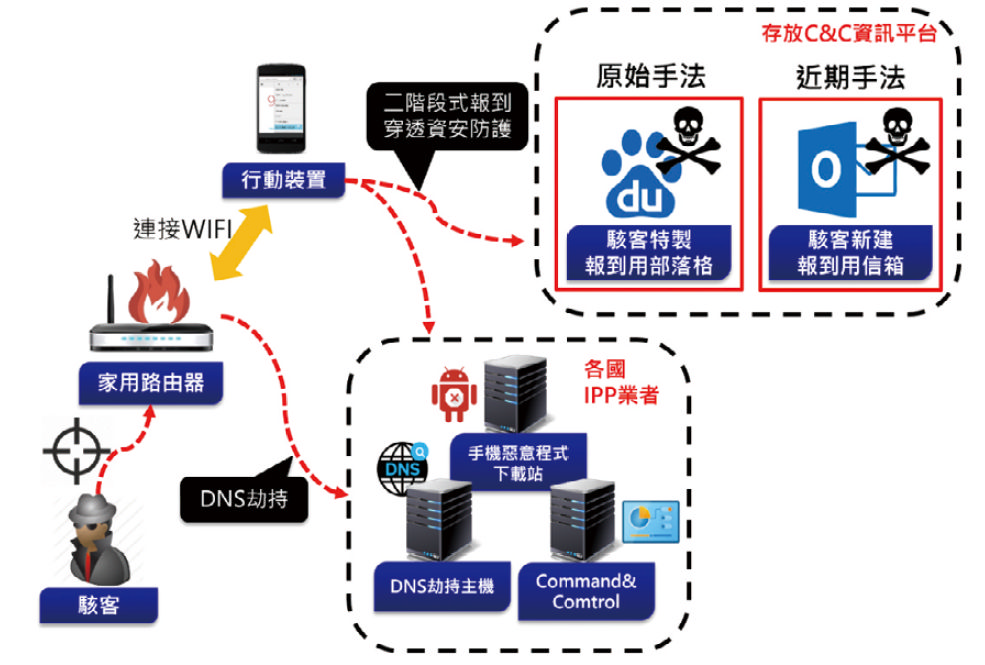

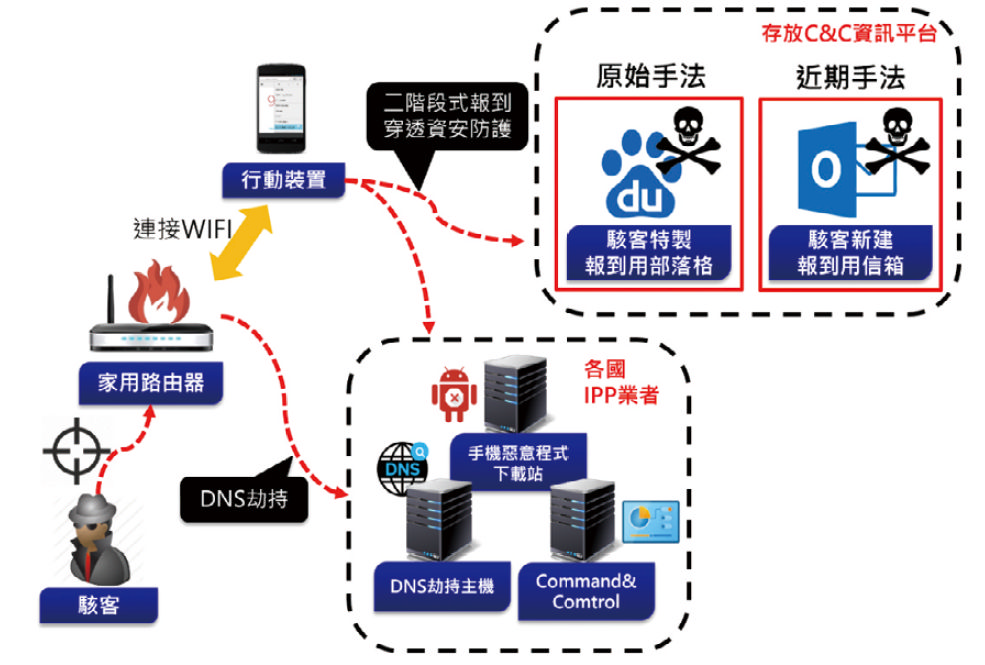

接下來分享筆者家用路由器的事件案例,讓大家了解駭客是如何利用家用路由器以及劫持名稱伺服器解析資訊,進而竊取行動裝置資訊與個人資料。

資料來源:技服中心

登登登…手機傳來新訊息的聲音。

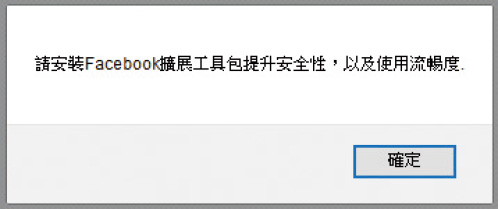

螢幕顯示「請安裝Facebook擴展工具包提升安全性,以及使用流暢度.」。

我心想,原來是安全性更新,為了保持APP程式維持在最新版本,Okay,按下確定讓手機更新Facebook APP。

不久後,收到同事轉發一則國際組織電子郵件,描述發現亞洲國家使用者的家用路由器上的名稱伺服器網路位址被修改成臺灣的網路位址(名稱伺服器是很重要的網路服務,用於將人們使用的網站名稱轉換成設備解讀的數字網路位址4)。國外的家用路由器使用臺灣的名稱伺服器,依我的經驗來看,很少使用者會這麼設定,真是蠻奇特的,因為名稱伺服器網路位址通常設定為各國國內ISP提供的網路位址或者是設定為國際週知的公開名稱伺服器網路位址5。

好奇心驅使下,看一下自己家裡的路由器設定。奇怪,怎麼不是常用的臺灣名稱伺服器網路位址,查一下看到的網路位址,是臺灣的網路位址沒錯,不過卻不是國內各家ISP的名稱伺服器網路位址,也不是國際週知的公開名稱伺服器網路位址。

到底是誰設定的?是出廠就這樣設定的? 還是國內ISP自動配發設定的?難道是……上次姪子來玩時胡亂設定的?

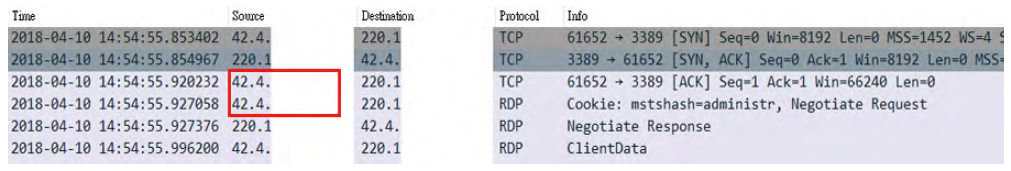

和同事們以及相關部門聯手檢查家用路由器與可疑的名稱伺服器,經過一番網路連線分析,檢查連線來源網路位址與目的網路位址,發現我的手機所綁定的網路位址會連線到奇怪的網站之外,還會在背景接收可疑指令與傳送我的個人資料。

資料來源:技服中心

開始抽絲剝繭的檢查手機,才明白不久前更新的Facebook擴展工具包,原來是安裝了駭客製作精巧的惡意工具程式。

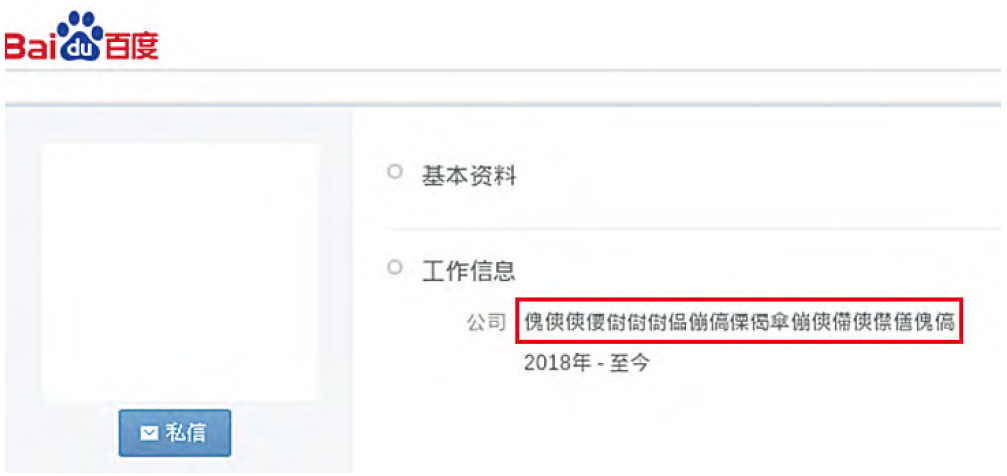

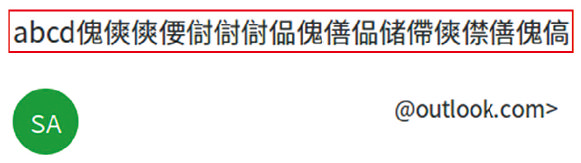

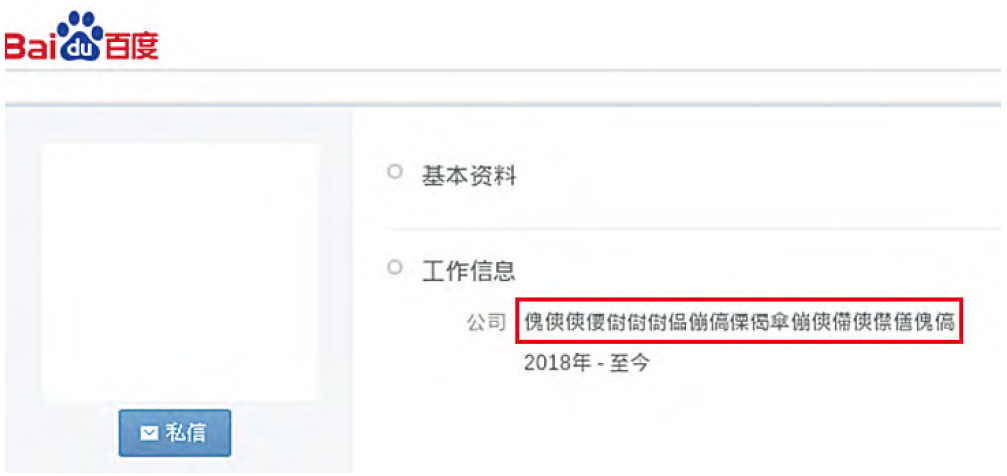

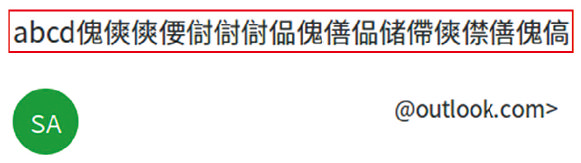

幾位同事接著檢測並分析Facebook擴展工具包的安全性,發現駭客使用新的方法解析惡意中繼站。駭客使用公開部落格的個人簡介內容(例如百度部落格)或是公開電子郵件服務上的郵件主旨(例如微軟Outlook)存放經過特殊演算法編碼後的惡意中繼站網路位址。駭客運用公開服務與特殊編碼方式,盡其可能的避免被資安防護設備阻擋而破壞了其所掌控的惡意活動。

資料來源:技服中心

資料來源:技服中心

依據分析所得的資料,技服中心將此惡意活動稱為少爺殭屍網路6,並且掌握了駭客所運用的攻擊流程,接下來將讓大家了解整個攻擊流程以及駭客是如何透過家用路由器對行動裝置進行攻擊。

資料來源:技服中心

資料來源:技服中心

資料來源:技服中心

資料來源:技服中心

開始抽絲剝繭的檢查手機,才明白不久前更新的Facebook擴展工具包,原來是安裝了駭客製作精巧的惡意工具程式。

幾位同事接著檢測並分析Facebook擴展工具包的安全性,發現駭客使用新的方法解析惡意中繼站。駭客使用公開部落格的個人簡介內容(例如百度部落格)或是公開電子郵件服務上的郵件主旨(例如微軟Outlook)存放經過特殊演算法編碼後的惡意中繼站網路位址。駭客運用公開服務與特殊編碼方式,盡其可能的避免被資安防護設備阻擋而破壞了其所掌控的惡意活動。

依據分析所得的資料,技服中心將此惡意活動稱為少爺殭屍網路6,並且掌握了駭客所運用的攻擊流程,接下來將讓大家了解整個攻擊流程以及駭客是如何透過家用路由器對行動裝置進行攻擊。

駭客可以對受駭的手機為所欲為,那駭客能對我的手機做什麼?對我有什麼影響?

唯一令我安心的是,這是我用來測試的虛擬手機。

經由分析駭客的攻擊流程與手法,提出幾點強化資安防護的建議。

隨著物聯網的發展,駭客也有更多的攻擊目標,這一次的事件是透過家用路由器進行惡意活動,下一步有可能透過不同的家用智慧連網設備來發動攻擊。除了使用者要提升資安意識,政府也應該有相關的物連網設備資安基準政策,多方努力建立更安全的物聯網智慧環境。

最後,我的家用路由器原來也可以用來當作惡意活動誘捕設備,進而發現新型態的資安攻擊與駭客手法。家用路由器真的很好用……我想。