綿密安全的資通訊網路是數位國家發展的重要基礎,在這個安全的基礎上,可以強化政府的數位治理,快速發展數位經濟;而數位經濟的發展將會帶動產業朝向跨世代、跨國境、跨領域、跨虛實等趨勢發展,進一步帶動各項產業轉型。因此,建構一個安全、順暢、強健的寬頻通訊網路,將是推動數位國家的關鍵所在。

為讓讀者了解通訊傳播網路資通安全防護策略之規劃內容及整備情形,本刊將在6月號及8月號連續二期刊載「通訊傳播網路資通安全防護之策略與整備」一文。

6月號介紹從觀察全球資安威脅之趨勢,及2001年美國發生911恐怖攻擊事件後,關鍵基礎設施成為網路攻擊重點等面向,以參照比對美國資安防護之規劃與佈局,國土安全防衛、網絡安全相關重要主管單位的組織改造與任務變動等因應作為。

8月號則簡介我國資安防護戰略—「資安即國安」,及國家安全會議國家資通安全指導小組的三大戰略目標,接著說明國家通訊傳播委員會(以下簡稱本會)之資安防護策略三大目標、三項任務及願景,亦簡介本會建置之國家通訊暨網際安全中心NCCSC,以及二大主要系統平臺之功能。

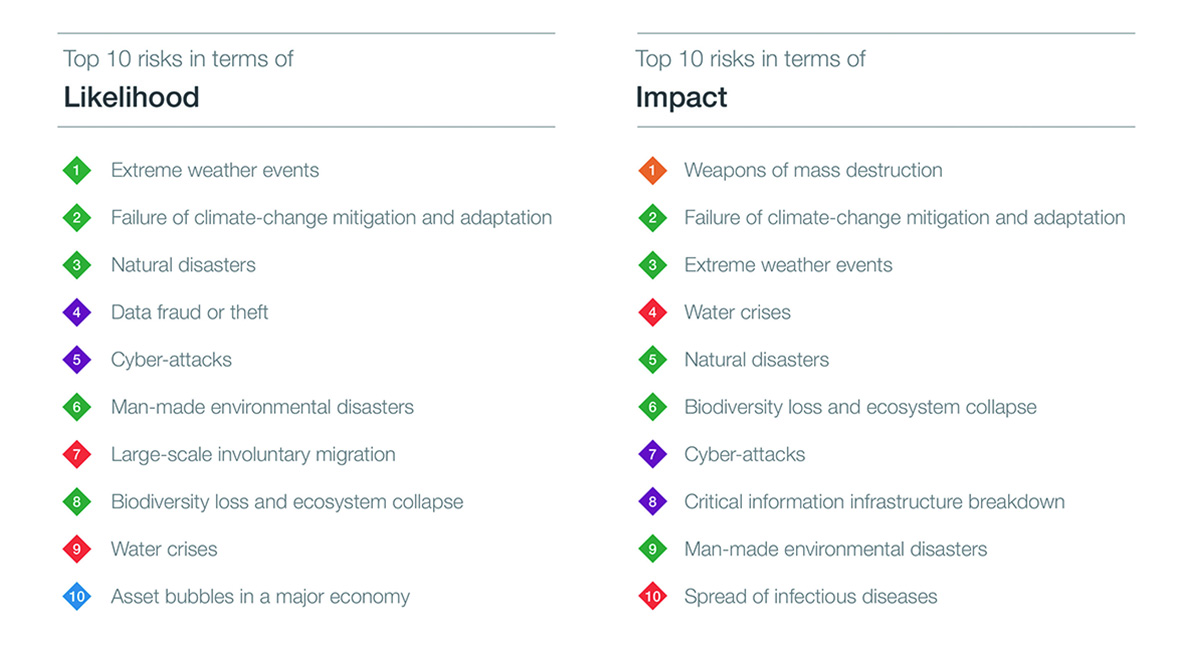

資安事件態樣多元化,受攻擊目標從傳統資訊設備,擴大至通訊和工業控制系統;被竊取資訊從經貿、科技等智慧財產、到外交、國防等國安機密無所不含。世界各國正面臨國際上複雜多變的威脅,甚至還有惡意癱瘓國家整體的可能性。世界經濟論壇(World Economic Forum)「2019年全球風險報告」就全球經濟、環境、地緣政治、社會以及技術5個領域進行風險評估,其中資料欺詐或竊取為2019年可能發生機率的第四名、網路攻擊為可能發生機率的第五名,如圖1。

資料來源:World Economic Forum. (2019). Global Risks Report 2019

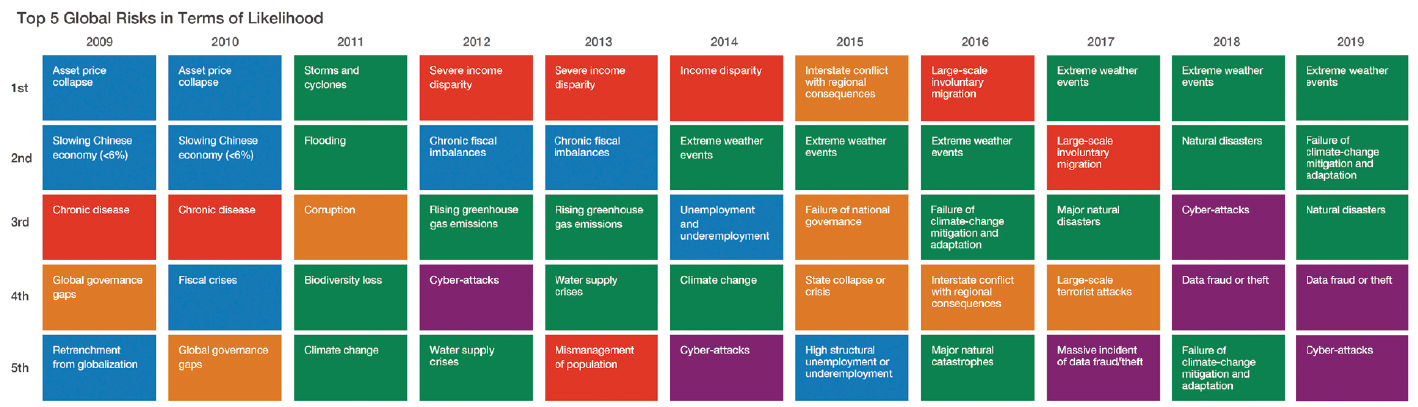

資料來源:World Economic Forum. (2019). Global Risks Report 2019

圖2為2009年至2019年全球風險預估可能發生機率前五名,由圖中可知,自2017年起資料欺詐或竊取與網路攻擊發生的機率都已提升至全球風險前五大,一一顯示資安威脅日趨嚴重,資通安全已成為各國所不可忽視的重要課題。

軍事對抗之冷戰時代結束後,中國大陸、俄羅斯、北韓、伊朗紛紛由武力衝突行動,改以透過國家間諜滲入他國政府組織及民間企業竊取機密,透過資料欺詐或竊取與網路攻擊對世界造成嚴重的國安威脅,「新冷戰時代」已經到了!

2001年美國發生911恐怖攻擊事件,恐怖組織利用網際網路做為指揮通訊工具,劫持民航客機衝撞紐約世界貿易中心和五角大廈,造成慘重傷亡並癱瘓美國國土防衛及金融體系。在此震撼全球的事件之後,美國國家科學院的研究調查報告指出,幾乎所有的關鍵基礎設施(電力、水資源、交通、通訊及能源供應等)運作均由電腦化自動控制系統操控,這些自動控制系統如遭惡意破壞即可能影響民眾安危、癱瘓經濟民生活動,進而對國家安全產生嚴重影響。911事件後,世界各國也開始積極投入關鍵基礎設施防護(Critical Infrastructure Protection, CIP)。以下為歷年來重大的關鍵基礎設施資安事件:

我國地理位置及政經情勢特殊,關鍵基礎設施所面臨的網路威脅與攻擊,遠比其他國家來的嚴重。尤其,近年來中國大陸更是以軍民共建科技,建構發展網路戰爭能量,向外形成威脅,試圖以國家間諜滲入政府組織及民間企業竊取機密。面對這些資安威脅,我國必須有「超前部署、預置兵力」的國家級資安戰略,以強化國家整體資安防衛能力。

911恐怖攻擊事件發生後,美國於2002年11月簽署「Homeland Security Act,國土安全法案」,並於2003年1月正式成立國土安全部(DHS),負責美國境內邊境管制、情報統籌、緊急應變以及防止恐怖活動。國土安全部長Kirstjen Nielsen在2018年11月的安全創新網路會議上(SINET)表示,15年前,911恐怖攻擊事件發生後,防止恐怖活動是國土安全部成立的主要使命。現在,網路安全已經上升為該部門的首要任務5。

國家防護與計畫司(National Protection and Programs Directorate, NPPD)為DHS其中一個部門,2018年11月「網路安全暨基礎安全局法案」(Cybersecurity and Infrastructure Security Agency Act of 2018, CISA)通過,將網路安全事務的管理提升到聯邦層級,擁有更多的政府預算及更高的職權,並將該單位更名為網路安全暨基礎安全局(Cybersecurity and Infrastructure Security Agency, CISA)。

CISA負責保護國家關鍵基礎設施免受實體或網路威脅,強化美國政府整體防護、提升聯邦政府各單位的網路安全,協調各州及公、私部門之間的資安計畫,以因應日漸猖獗的網路犯罪及政府支持的駭客行動。

國家網絡安全和通訊整合中心(National Cybersecurity and Communications Integration Center, NCCIC)隸屬於CISA轄下之Cybersecurity Division,2009年成立,整合聯邦政府、情報單位及執法單位資通訊安全情資,全天候即時監控美國關鍵基礎設施和通訊網路,並向公、私部門提供服務,分享網路通訊威脅資訊及協調公、私網域採取緊急應變行動,降低網路攻擊之衝擊,減少國家威脅;願景為建構安全可靠的網路通訊環境,共同防禦威脅及破壞。

NCCIC主要任務為資訊交換(Information exchange)、訓練課程舉辦(Training and exercises)、風險和脆弱性評估(Risk and vulnerability assessments)、數據蒐集及分析(Data synthesisand analysis)、NCCIC營運規劃及協調(Operational planning and coordination)、即時監控(Watch operations)和事件處理及復原(Incident response and recovery);服務的對象包含聯邦政府、民營企業、洲/地方政府及國際合作夥伴;其於2017年調整組織架構,分為四個部門,各部門工作職掌說明如下:

(下期待續)