物聯網資訊科技的創新是各國積極發展的新藍海,整個技術輪廓涵蓋底層感測物件技術、網路層技術、資料收集技術所需雲端服務平台、資料中心等,直到最上層應用服務所發展而出的大數據分析、商業智慧應用、智慧城市等跨垂直產業應用服務,特別是提供智慧城市所需之相關公共服務與便民措施,其範疇包含醫療、公共安全、建築、交通及能源等,促進城市節能綠化等環保機能與民眾生活息息相關的領域,物聯網無疑是智慧城市發展的核心基礎要素,而智慧城市也是物聯網整合大數據實現應用的平台。在工業領域方面,工業物聯網(Industrial Internet of Things, IIoT)的崛起及普及運用物聯網M2M(Machine to Machine)模組、全球定位系統(Global Positioning System, GPS)和感測技術,將資料蒐集與回傳到後端進行處理分析和問題診斷,讓傳統設備升級具有智慧化,加速傳統產業的再造升級,包含供應鏈管理、生產製程最佳化、產品、環境監控等管理。

除了應用於智慧城市和工業領域外,物聯網應用也已走進消費性和居家,藉由手機即可遙控家中的設備,包括門禁監控、語音助理、網路攝影機、智慧家電、掃地機器人、長幼者照護、毛小孩的一舉一動等,透過網路亦可進行購物、旅遊、寄送物品、線上付款及交易,物聯網儼然成為民眾生活不可或缺的一部分。

隨著物聯網應用的擴大,這些透過物聯網終端產品、傳輸網路應用的雲端服務,隨時定位著民眾的生活並蒐集潛在的需求及個人隱私,已然成為駭客鎖定的目標,量大且貼身的物聯網裝置如果遭受到駭客攻擊,所產生整體損失也是超越以往,除了被竊取個人機敏資料、隱私外洩、居家安全、商業破壞及行動支付盜用衍生之財產損失外,甚至有可能成為犯罪的溫床,危害公共或人身安全,將造成難以承擔的後果。例如:全球首例烏克蘭電力網路遭受駭客攻擊,立即影響到真實世界的運作1,建議各國應有一套對應之資安風險評估機制來為物聯網應用系統做好安全把關。

早在2015年美國聯邦貿易委員會(Federal TradeCommission, FTC)所提出的一份物聯網設備(IoT -Privacy and Security in a Connected World)安全建議報告提到,許多連接上網的設備將容易衍生更多的隱私和安全性問題,主要包含OWASP IoT Top 10提到的權限問題導致個人資料濫用,進而讓駭客利用這些資料產生個人安全風險等問題。該份報告也建議應該確保最初階段就將安全性考量於設備中,而不是在設計過程中增加進來,並且應該確保未經授權的人不能存取使用者的設備或儲存在網路中的資料2。

2016年歐盟政策提出「一般資料保護規範(General Data Protection Regulation, GDPR)」以保護隱私和個人資訊,並適用於所有組織,特別留意的是亦包括智慧製造公司和物聯網設備廠商及運營商3。再從歐盟轉往國際來看,同樣在2016年美國國土安全部(Departmentof Homeland Security, DHS)亦發表一份「Strategic Principles for Securing the Internet of Things」準則,主要強調物聯網安全之方法與建議措施,提倡呼籲物聯網製造商不論在設計、製造與使用物聯網設備系統時,應該負起保障物聯網安全責任,以符合美國國土安全部原有組織之責任在於保障網路安全,確保關鍵基礎設施和公共安全的防護使命4。2017年美國國會參議員提出「物聯網資安改進法」(Internet of Things(IoT)Cybersecurity Improvement Act of 2017),要求提供給美國政府的物聯網設備,須符合產業資訊安全標準,以期降低物聯網安全問題5。2018年加州州長簽署美國第一份物聯網網路安全法,並計畫於2020年生效。該法案要求連網裝置製造商須增加合理的安全功能,用以「保護裝置及其包含的資訊不受非授權存取、破壞、使用、修改或遭揭露」6。透過上述歐盟和國際上所發布的措施,可以深刻知道國際間相關的政策提議,對於物聯網安全仍被視為從國家層面、監管機構需要考慮解決的問題。

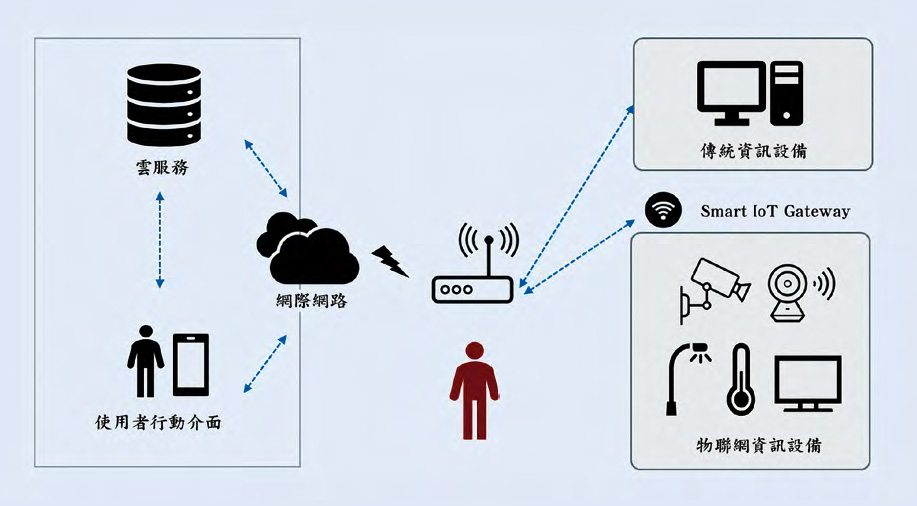

近年來民眾對於資安的重視和警覺逐漸提高,常使用防毒軟體防止惡意病毒入侵,但這些作法僅止於消費者應用端的保護,如果物聯網後端的系統服務沒有完善的資安防護措施,資訊安全還是可能存在漏洞,無法達到完全防護的效果。事實上,建構一個提供特定應用領域服務的物聯網系統是一項具挑戰複雜的任務,須包含結合多個邊界感測或數據蒐集設備、情境應用、通訊傳輸、不同協定和雲端分析處理整合起來,構成一個提供功能完備的物聯網系統。例如:智慧家庭、智慧停車場、智慧醫療、智慧農業等,但是在不同應用領域服務與IT技術觀點不同,可能衍生出原生設計或部署上的安全缺口,在進行安全風險評估與制定緩解與對應也缺少一套完整明確的安全評估機制,且各產業間也因為提供的應用領域服務與技術不同,導致安全需求也不同,不盡然可以一體適用。

在產業推動與技術的發展和演進過程中,標準扮演著至關重要的作用,物聯網系統應該有可適用且嚴謹的資安風險評估機制,包含透過威脅建模、漏洞檢測、滲透測試和影響分析,及早識別出物聯網系統的資安風險,緩解或降低遭受惡意攻擊與資料竊取的機率,逐漸促進物聯網產業在資安上的升級,及建構更安全可靠的聯網世界。

聯合國預測在2050年全世界人口將有68%生活在城市地區7,因此智慧城市的發展尤其重要也是各國發展的重點。全球知名的網路安全顧問公司IOActive在2018年發布有關智慧城市網路安全的報告中提出因應這樣的趨勢,許多智慧應用服務也隨之在智慧城市發展而起。但是智慧城市面臨很多技術挑戰需要解決,包括智慧交通控制、智慧停車、智慧能源管理、水資源管理、智慧交通、資安等。尤其是資安問題,缺乏網路安全測試、沒有使用加密技術、缺乏資安緊急應變團隊、複雜且更廣的攻擊面向、無法即時性修補安全漏洞問題、老舊的系統共存、針對阻斷服務式攻擊的應對不足等8。整理近年來與物聯網相關之資安事件如表1,多數物聯網攻擊目標為感測器、終端設備、伺服器、後端資料庫等,涵蓋物聯網系統之端、網、雲,其影響結果除了技術面向影響真實世界的運作外,更可能造成社會層面的恐慌。

歷年來的物聯網資安事件顯示,任何一個物聯網裝置,都有可能成為攻擊的目標或跳板,因此各國監理機構或區域組織也紛紛提出物聯網資安評估機制:

ENISA於2017年出版物聯網基本安全建議書(Baseline Security Recommendations for IoT),試圖建立可以適用各種物聯網系統的基本安全建議。物聯網基本安全建議書從政策(Polices)、人員組織及程序評估(Organizational, People and Process Measures)與技術評估(Technical Measures)等3個層面提供物聯網基本資安建議。

GSMA於2016年推出物聯網安全指引及評估(TheGSMA IoT Security Guidelines and Assessment)系列,包含CLP.11物聯網安全指引概述文檔(IoT SecurityGuidelines Overview Document)、CLP.12 物聯網服務生態系統安全指引(IoT Security Guidelines forIoT Service Ecosystem)、CLP.13 物聯網終端生態系統安全指引(IoT Security Guidelines EndpointEcosystem)及CLP.14 網路運營商安全指引(IoTSecurity Guidelines for Network Operators)。另外,CLP.17物聯網安全評估(IoT Security Assessment)中提供評估清單,藉由該文件可讓物聯網產品、服務及元件的供應商進行自主評估其產品、服務及元件是否符合GSMA物聯網安全指引。

| 資安事件 | 攻擊目標 | 攻擊方式 (威脅情況) |

|---|---|---|

| 2009年 | ||

| 波多黎各的電力公司發現透過智慧電表偷電的事件案例,並請FBI進行調查;經調查發現只要將強力磁鐵靠近電表,能夠減少實際測到的電量。 | 感測器 | 對實體裝置進行攻擊 |

| 2013年8月 | ||

| Foscam製作的嬰兒監視器遭駭,駭客控制網路攝影機並對嬰兒說髒話,該攻擊主要是針對IP Camera以及其登入的驗證不夠安全所進行的攻擊。 | 感測器、 終端設備 |

網路竊聽與資訊蒐集、預設密碼/弱密碼 |

| 2013年11月 | ||

| 駭客透過第三方HVAC系統駭入目標百貨公司,在POS機上安裝惡意程式,並偷走4,000萬張信用卡號碼以及7,000萬筆客戶個資。 | 後臺伺服器 | 第三方軟體漏洞或弱點、隱私威脅、資料與機敏資訊洩露 |

| 2015年1月 | ||

| BMW研究人員發現能透過偽裝基地臺,騙取BMW內的ConnectedDrive,並取得其系統管理員權限,以利進行BMW車子的遠端解鎖。 | IoT網通設備 | 偽裝的惡意設備 |

| 2015年7月 | ||

| 研究人員透過吉普車上的車載資訊娛樂系統-UConnect的安全弱點,透過修改Uconnect上的晶片韌體,進而達到能對車子其他的零組件發送命令的功能。 | 控制器 | 資訊竄改、韌體弱點 |

| 2015年7月 | ||

| 研究人員發現TrackingPoint自動瞄準狙擊步槍的弱點,透過步槍上的WiFi功能與本身的弱點取得步槍的控制權,能控制步槍的準星與關閉瞄準,但無法做到使步槍開火。 | 終端設備、 感測器 |

軟體弱點 |

| 2015年11月 | ||

| 透過SQL Injection從VTech偷走636萬筆兒童個資與485萬筆家長的個資,以及190GB以上的照片與對話紀錄,駭客透過駭入VTech的市集網站取得大量個資,並透過該公司的產品KidConnect下載了大量的照片與對話紀錄。Kid Connect主要為一種無線通訊技術,使家長能透過該程式與VTech所製造的InnoTab進行通訊。 | 後臺伺服器 | 隱私威脅、資訊與機敏資料外洩、軟體弱點 |

| 2016年9月 | ||

| OVH(法國網站代管商)遭受DDoS攻擊,產生1 Tbps的攻擊流量,該起攻擊的流量來源是由大量的IoT裝置、網路攝影機、監視器等被駭客操控組成殭屍網路後造成大流量的攻擊。 | 伺服器 | DDoS |

| 2016年10月 | ||

| DDoS Dyn(DNS供應商)的DNS服務,產生1.2Tbps的攻擊流量,使數個網站無法開啟(GitHub、Twitter、Reddit、Netflix和Airbnb等)。該攻擊同樣由大量IoT設備、網路攝影機等裝置組成的殭屍網路,並進一步發送大量的IP轉址的服務,造成供應商的伺服器不堪負荷造成服務中斷。 | 伺服器 | DDoS |

| 2016年11月 | ||

| 90萬臺德國電信的路由器因Mirai變種而中斷服務 | 網路通訊設備、 伺服器 |

DDoS、Exploit Kit、病毒 |

| 2016年12月 | ||

| CloudPet的資料庫被發現能夠直接從外網進行存取,資料庫內包含82萬筆用戶資料與220萬筆的用戶錄音檔。 | 後端的資料庫 (MongoDB) |

隱私威脅、資料與機敏資訊的外洩 |

| 2017年1月 | ||

| 奧地利某飯店遭受勒索軟體的攻擊,駭客癱瘓該飯店所有電腦系統,包括訂房系統、收銀系統及電子門鎖系統,並要求支付2比特幣來解鎖。 | 控制器、 終端設備、 感測器 |

病毒 |

資料來源:財團法人電信技術中心

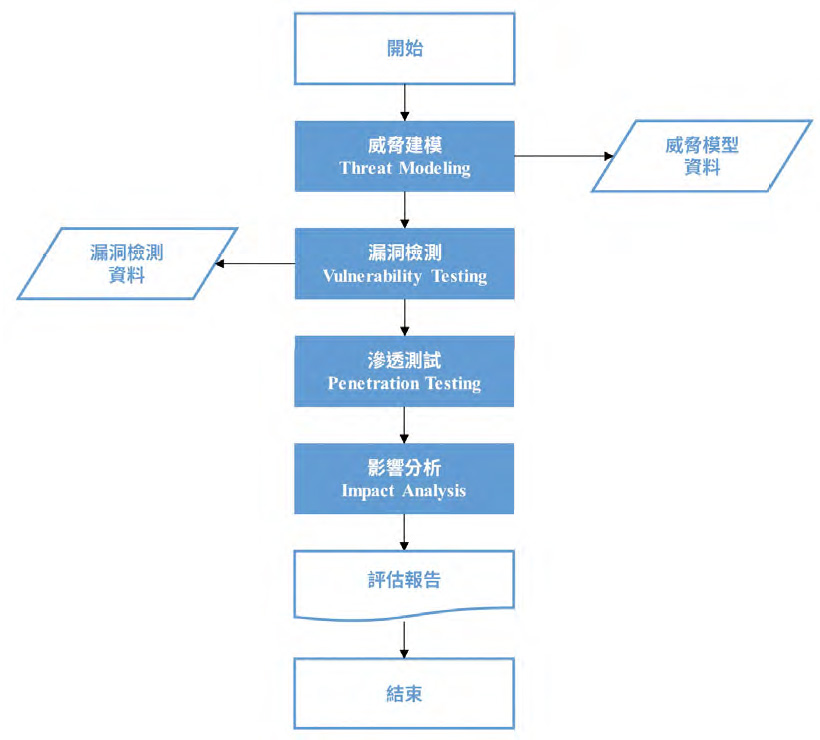

資安風險評估基本上是威脅識別及衝擊影響分析的結合,為確保物聯網系統完整資安風險評估及其資安防護能力,應從威脅建模(Threat Modeling)、漏洞檢測(Vulnerability Testing)、滲透測試(Penetration Testing)及影響分析(Impact Analysis)出發評估物聯網垂直應用情境,以有效判斷及早識別出資安威脅,進而減緩或降低可能引發的威脅風險,評估程序如圖1所示。

資料來源:財團法人電信技術中心

威脅建模首要重點在於攻擊面分析,從巨觀的角度讓資安人員可以注意到整個物聯網系統的應用程式、設備或流程中可能遭受攻擊的弱點,以利後續定義出防範或減緩系統威脅的對策,並依輕重緩急實施補救措施,降低開發和營運過程中出現的資安風險。威脅建模包含盤點物聯網系統資產設備、建立物聯網系統架構說明、解析物聯網系統運作程序、確認各種可能的威脅及記錄所有可能的威脅五個步驟,說明如下:

完成威脅建模確認物聯網系統可能存在的威脅後,再從不同的安全政策及安全控制項目逐一運用各種資安掃描檢測工具進行測試查核,檢測物聯網系統軟硬體是否存在重大漏洞或弱點,以提供後續滲透測試之依據。設備漏洞檢測包含應用服務層的資訊系統、網路傳輸層的網通設備及感知控制層的物聯網終端設備等三種,依據其特性進行不同的漏洞檢測。

物聯網滲透測試主要著重於整體架構下的安全剖析,包含端點設備安全檢視、資料流的傳輸協定安全分析、雲端平臺安全檢測及常見使用者介面安全分析等。藉由了解整體架構的串流方式後,模擬攻擊者的思維,尋找整個物聯網架構中,所有可利用的攻擊途徑,來防範資料外洩、服務中斷、設備遭到劫持等問題。

圖2與圖3流程架構係併同參考美國國家標準暨技術研究院(National Institute of Standards andTechnology, NIST)SP 800-115文件、滲透測試執行標準(Penetration Testing Execution Standard, PETS)、支付卡產業資料安全標準(Payment Card Industry DataSecurity Standard, PCIDSS)、國際最佳實務參考指引及開放網路軟體安全專案(Open Web ApplicationSecurity Project, OWASP)所制定的滲透測試項目與開源安全測試方法指南(Open Source Security Testing Methodology Manual, OSSTMM)為基礎,設計通用於物聯網系統層級之滲透測試作業流程與通用檢測項目。

資料來源:財團法人電信技術中心

資料來源:財團法人電信技術中心

物聯網適用於各種垂直應用領域,設備製造商、系統整合商或使用者面對資安威脅,重視的影響層面也有些許差異。因此,本機制以DREAD(DamagePotential、Reproducibility、Exploitability、AffectedUsers、Discoverability)及OCTAVE(OperationallyCritical Threat, Asset, and Vulnerability Evaluation)Allegro兩種影響評估分析模型,並依據不同垂直應用,選擇適當的評估方式。

物聯網的快速發展,帶來了許多的便利性也推動許多產業的技術革新,例如:民生產業透過物聯網的應用可以即時取得天氣、溫濕度、水質、空氣品質等等的數據,甚至透過物聯網的應用做出即時的應對措施。醫療產業結合物聯網應用,精進醫療應用上的技術,包括病患的即時監控等;以及近年來討論度極高的智慧城市,也是因為有了物聯網技術的出現,將許多公共設施結合物聯網技術藉此提升城市的便利性等,許多的產業都因為物聯網技術的快速發展正在逐漸地改變。除了產業運作模式上的正向的改變之外,同時該注意的是物聯網發展所帶來的其他衝擊。

物聯網為各項產業帶來巨大的變革與便利性,但同時也產生許多潛在的問題,前面所提及物聯網相關的資安威脅,包括駭入大量物聯網感測設備使之形成殭屍網路,進而對公司行號或是政府機關的重要服務進行分散式阻斷服務攻擊(Distributed Denial of Service,DDoS);亦或是利用物聯網設備與通訊協定的弱點對使用者進行惡意的監視、資料竊取及加密勒索等惡意行為,都是因物聯網技術的快速發展所帶來的問題。

為了預防解決物聯網帶來的資安衝擊,有其必要了解物聯網系統的結構及運作模式,列舉各種應用情境下可能的資安威脅,以靜態原始碼、韌體檔進行檢測分析及惡意程式掃描,檢測物聯網系統軟硬體是否存在重大漏洞或弱點,提供後續滲透測試之依據,並針對弱點及漏洞進行攻擊測試,確認威脅實際發生之狀況,最後依據測試結果,判斷風險等級並產出衝擊分析報告後,接續進行相關應變及協處改善,藉此提升物聯網系統之安全性與可靠性,降低民眾對於使用各種物聯網服務所涉及的隱私及安全疑慮,全力守護物聯網世界的資訊安全。